IBM i のウンチクを語ろう:その64

- セキュリティ強化のために権限収集に目を向けてみる -

皆さん、こんにちは。アメリカ東海岸の石油パイプラインがランサムウェアのために停止を余儀なくされたとか、データ復旧のために5億円近くもの身代金をビットコインで支払ったなど、ITを取巻く環境は次第に物騒になってきているようです。サイバー空間における犯罪はしばしば国境をまたいで実行されるために、犯人を特定し逮捕するのが困難である事が、問題をさらに深刻化させているのかもしれません。

IBM i はセキュリティ面で極めて強固であるという認識に異論を差し挟むつもりは毛頭ありませんが、適切なシステム設定をすることなく安全神話を信じていれば済む、というものでもないようです。幸いにもIBM i そのものがマルウェアのために発症したケースはこれまでに一度も聞いた事はありませんが、内包されているWindows互換のファイル・システムであるIFSが弱点になり得ることは、当コラム「あらためてIBM i のセキュリティを考える」でも述べたとおりです。共用ドライブとして運用されているところで万一ウィルスに感染したら、IFSが「スーパー・スプレッダー」になってしまうかもしれません。これに対する有効な策は、IFS専用のアンチウィルス・ソフトを利用する事でしょう。

マルウェア対策以外にも、データが盗まれないようアクセス制御をかけるとか、万が一盗まれたとしても悪用を防ぐために暗号化するなど、あらゆる可能性を考えるとセキュリティ対策には際限がありません。今回のコラムでは、数多ある対策の中で、IBM i ユーザーは実際にどのようなセキュリティ対策を実施しているのかを見てみたいと思います。参照するのは、米国HelpSystems社によるIBM i の市場調査レポート「2021 IBM i Marketplace Survey Results」(以下「市場レポート」)と、同社のIBM i セキュリティに関するレポート「2021 State of IBM i Security Study」(以下「セキュリティ・レポート」)です。

最初にIBM i ユーザーのセキュリティに対する意識レベルを見てみましょう。市場レポートのページ15は、IT環境に関わる計画立案の際に、最も優先的に取り組むべき懸念事項(What are your top 5 concerns as you plan your IT environment?)を示しています。最大5つまでの重複選択方式です。ここで最多は75%の回答者が選んだセキュリティであり、以下62%のHA/DR(高可用性と災害対策)、51%のアプリケーション・モダナイゼーションと続きます。パーセンテージ値に多少の変動はあるものの、手元にある2020年版の同レポートと比べてみると、これらトップ3の内容・順位に変わりはありません。特にセキュリティとHA/DRはシステムを安定稼働させる上で必須の考慮事項であり、これらが最上位にあるのはミッション・クリティカルなサーバーならではだと言えます。

さて私達が知りたいのは、セキュリティ対策として実施済み、もしくはこれから実施しようと計画中のソリューションです。市場レポートのページ16に回答結果(Which security solutions do you have in place or plan to put in place across your IBM i servers?)がまとめられています。「既に実施済み」と「実施予定」とを合算したトップ3は、68%の特権ユーザー管理、62%のコンプライアンスと監査レポーティング、60%のセキュアなファイル転送です。以下53%の出口点セキュリティ、43%のアンチウィルス、42%多要素認証、40%データベース暗号化、33%のSIEM/SYSLOG(システムとセキュリティ・イベントの管理)と続きます。

日本で最も馴染みがあるのは、最後のSIEM/SYSLOGの要素も混じっていると思いますが、第2位のレポーティング・ソリューションではないでしょうか。IBM i はシステムの動作内容を監査ジャーナルに記録する仕組みを標準として備えているので、これを活かしてレポートにまとめたり、システムの過去の動きを追跡したり、ソリューションによっては何らかの機能を起動したりするために利用されています。動作記録はセキュリティ事故の未然防止には役立たないと思われるかもしれませんが、システムを監視している事を明らかにすることによって、街中にある監視カメラ同様の抑止力効果が期待できます。日本においてもこの類のソリューションはいくつか販売されており、ベル・データではライセンス料金一括払い・月額払いのどちらでも提案が可能なHybrid Securityを主に取り扱っています。

さて、第1位の特権ユーザー管理とはどういう事なのでしょう。どうやら、各ユーザーのシステム内の各種オブジェクトに対するアクセス権管理を見直すべきだ、という発想が背後にありそうです。ユーザーIDとパスワードを持っていたとしても、アクセス可能なシステム内の資源は適切に管理・制限されるべきなのですが、実際にはそうはなっていない、権限過剰なケースがあるというわけです。

IBM i のシステム・セキュリティに関する全般的な設定は、システム値であるQSECURITYによって決定されると言えるでしょう。かつてはIDとパスワードによる認証が無くてもシステムを利用できたり(設定値10)、認証はするのだけれどもその後はあらゆるオブジェクトにアクセスできたり(同20)、今となっては考えられないような「大らかな」設定がまかり通っていた時代がありました。システムがよりオープンになり、ITを取巻く環境がより物騒になるのに呼応して、IBMのドキュメントにあるように、現在ではQSECURITY値10は設定不可、製品出荷時のディフォルトでもある推奨値はより厳格な「40」とされています。セキュリティ・レポートのページ6・図1Aが示すところでは、ユーザーの74%がこの要件を満たしています。対策を打つべきユーザーは残り26%のみであるかのように見えますが、実際には「抜け穴」があるので、これだけでは必ずしも概ね良好な状況にあるとは言えません。

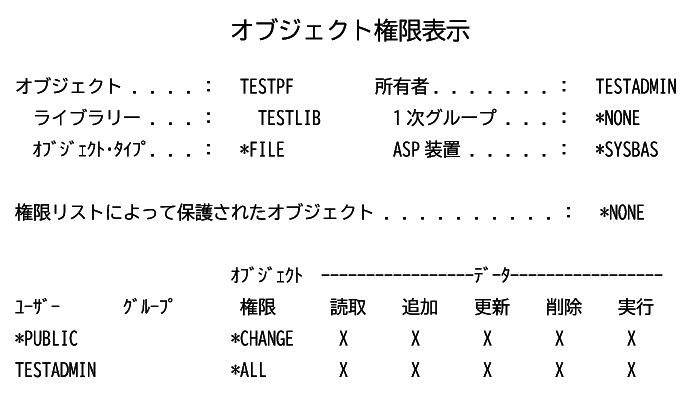

例えば権限に関して何も設定値を変更せずにオブジェクトを作成したらどうなるでしょうか。以下画面イメージは、*SECOFR権限を持つシステム管理者「TESTADMIN」が、セキュリティに関わる設定をせずに、ライブラリー「TESTLIB」の中に物理ファイル「TESTPF」を作成し、DSPOBJAUT(オブジェクト権限表示)コマンドでその権限情報を参照しているものです。最下行にあるように、作成者である自分自身が *ALL権限を持つのは差し支えないケースもあるでしょう。問題はその上の行で、共通権限「*PUBLIC」として *CHANGE、すなわちファイルに対して読取・追加・更新・削除・実行する権限を一般ユーザーに認めていることがわかります。不用意に過剰な権限になってしまっているかもしれません。念のためですが、これはQSECURITYの設定値40のシステムにおける出力例です。

特権ユーザーの観点からも見てみましょう。そもそも一体どの程度利用されているのでしょうか。例えば*ALLOBJ権限は、システム上の全てのファイルとプログラムに対して、照会・変更・消去など無制限のアクセスを可能にするものです。UNIXならばRoot、WindowsならAdministratorに相当する、システム管理者向けの特権です。一方でこれが不注意・誤解・悪意の手に渡ると、システムや企業に深刻なダメージを与えかねないというリスクもありますので、特権ユーザーは極めて限定的でなければなりません。セキュリティ・レポートのページ8にあるコメントは、*ALLOBJが全ユーザーの30%という、看過できないほど多くのユーザーに付与されていると指摘しています。

過剰な権限は削除する必要がありますが、不用意にやるとそれまで利用できていたアプリケーションが動かなくなってしまうかもしれません。このような混乱を招きたくないので、多くのIBM i ユーザーは過剰権限の可能性を認識してはいても、手を出せなかったのが実情なのではないでしょうか。適切な権限を知るにはどうするべきか、その課題に応えるべくIBM i バージョン7.3に実装され、7.4で強化された機能が権限収集(Authority Collection)です。実際のアプリケーション利用状況をモニターして、各オブジェクトにアクセスするための必要最低限の権限を割り出す一方で、当該ユーザーが持っている権限を対比し、差分すなわち権限過剰がわかるようにリストにまとめてくれます。IBM i のシステム管理者はこれを参照しながら、適切かつ安全に権限レベルを抑制できます。なお、バージョン7.3においてはユーザーの権限収集を実行できますが、7.4ではそれに加えてオブジェクトの権限収集も可能になっているので、後者の方が利用価値は高いと思います。

権限収集についてはIBMのドキュメントが公開されています。これとは別に、実際の画面遷移を示しながら権限収集の利用方法・手順を解説するために、e-BELLNET.com「IBM i 資料集」カテゴリ内の安心パック契約社向け限定文書「権限収集(Authority Collection)を活用してセキュリティを高めよう」の作成を進めているところです。これらを活用しながら、IBM i を安全にご利用いただければと思います。

ではまた。