ランサムウェアによる大規模被害と、IBM i のショップが気を付けておくべきこと

先週、米国東海岸の国内最大手の石油パイプラインと、西海岸の病院ネットワークを操業停止させたランサムウェア攻撃は、何百万人もの米国人の心に突き刺さる出来事でした。IBM i のショップにとっても、これらの事件は、攻撃を受けても確実に復旧できるようにするべく、ネットワーク セキュリティおよびデータ保護システムの見直しを行うよう注意喚起する強いメッセージとなりました。

先週、Colonial Pipeline社のネットワークのシャットダウンのニュースが流れたとき、まるでドラマ『ミスター・ロボット』の一場面を見ているかのような錯覚に陥った方も多いかもしれません。Colonial社は、米国東海岸全域に5,500マイルに及ぶパイプラインを通じて消費されるガソリンの45%を供給しています。供給の停止と、それを受けてのパニックによる買い占めのせいで、米国南東部の何千ものガソリン スタンドで在庫が底をつく事態となりました。

ランサムウェアを使用してColonial Pipeline社のコンピューター システムをロック アップしたとして、DarkSideと呼ばれるハッカー グループが FBIによって特定されました 。 Flashpoint-Intel社の発表によると、DarkSideは、「REvil」というRaaS(サービスとしてのランサムウェア)の亜種を使用して、パイプライン運営会社のコンピューターをロックしたということです。 ブルームバーグによれば、Colonial Pipeline社はDarkSideに身代金500万ドルを支払ったとされ、先週末時点で、燃料供給の復旧に向けて取り組んでいるということでした。

先週、DarkSideは突然、活動停止を表明しましたが、それ以前は、犯罪行為と慈善行為の境界線上でつま先立ちしていたようです。ブロックチェーン分析を手掛ける Chainalysis社によれば、このグループは、ロシア語圏諸国とのつながりが指摘されており、企業のコンピューター システムを攻撃することによって、存在が確認されてからの7か月で少なくとも6,000万ドルを荒稼ぎしたようです。DarkSideは身代金の大部分を慈善団体に寄付しているとしています。言わば、義賊ロビン・フッドの現代版ということでしょうか(そう言えば、ミスター・ロボットも、「f・ソサエティ」にスカウトしたハッカーに、Eコープ社が保有する債務記録データを削除させています)。

一方、カリフォルニアでは、別のランサムウェア攻撃によって、Scripps Health病院グループのコンピューター システムが停止させられました。Scripps Healthは、グループ総収入32億ドル、サンディエゴ郡で5つの病院を運営し、職員数13,000名を抱える非営利の医療機関ネットワークです。この攻撃により、職員は紙ベースの診療記録の手作業での管理を強いられ、がん患者に対する放射線治療は延期を余儀なくされました。本記事の執筆締め切り時点では、Scripps Healthは依然としてオフラインの状態が続いており、平常業務への復旧の目途は立っていないようです。

増加の一途をたどるランサムウェア

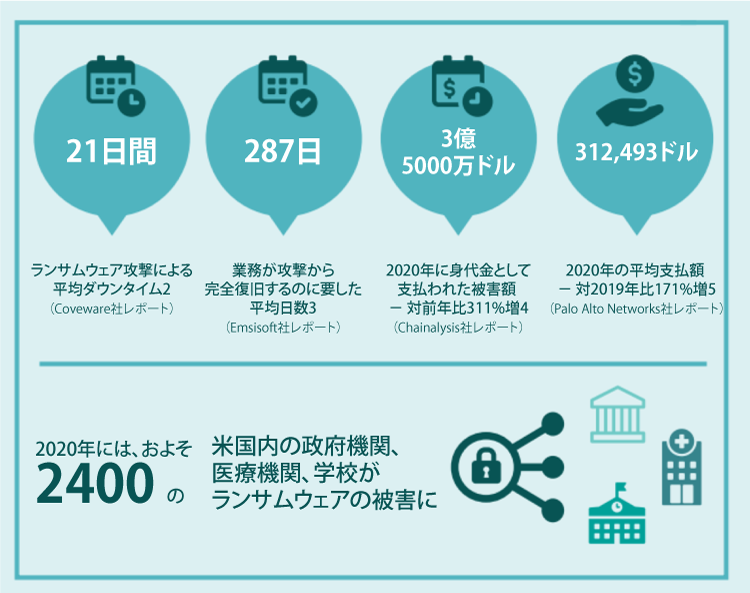

ランサムウェア攻撃の発生が増えているように思われるのだとしたら、それは、実際にそうだからなのでしょう。 Institute for Security + Technology(IST、セキュリティ テクノロジー機構)のRansomware Task Force(RTF、ランサムウェア対策タスクフォース)の最近のレポートによると、この1年でランサムウェアは著しく増加しているということです。レポートで明らかになったのは、2020年の1年間に、米国企業が攻撃者に支払った身代金総額は3億5,000万ドルと推定され、これは対前年比311%増ということでした。平均支払額(たいていはビットコインですが)は312,000ドルを上回り、171%増加となっています。

IBM i のショップを含め、規模の大小を問わず、様々な組織がランサムウェアの影響を感じていると、 UCG Technologies社社長、Jim Kandrac氏は述べています。同社は、IBM i および他のサーバー向けにデータ保護およびディザスター リカバリー サービス、VAULT400を提供しています。

「問題が起こるまでは、あまり騒ぎたてるようなことはしないというのが普通です」とKandrac氏は『 IT Jungle』に述べます。「ただし、先回りして取り組もうとする顧客も、一定数はいらっしゃいます。もっとも、対応が後手後手となる顧客と比べると、先回り組は少数派となってしまいます。残念なことではあったものの、今回の東海岸でのサイバー攻撃によって、人々の懸念が高まったことは間違いありません。」

UCG Technologies社は、企業が身代金を支払うことなく、ランサムウェア攻撃から迅速に復旧する支援を行うデータ保護ツールおよびサービスを手掛けています(米国財務省の 10月の勧告書で、身代金を支払うことも実は違法行為であるとの注意喚起がなされています)。テープ、VTLデバイス、クラウドを問わず、自身のデータの質の高い日次バックアップをすぐに利用できるようにしておくことは、ランサムウェアによって業務に影響が及ぶのを防ぐためには、きわめて重要な要素となってきます。

UCG Technologies社では、バックアップおよびディザスター リカバリー ソリューションに加えて、そもそもランサムウェア攻撃が発生するのを予防することを目的としたサイバーセキュリティ トレーニングを提供しています。オハイオ州クリーブランドを拠点とするUCG Technologies社は、フィッシング テストおよびセキュリティ トレーニングを実施している、フロリダ州タンパの KnowBe4 社と、その分野で提携しています。UCG社はまた、別のクリーブランドの企業、 Briteskies社とも提携しています。Briteskies社は、IBM i サーバーがランサムウェアによって被害を受ける可能性を最小化させるIBM i セキュリティ サービスを提供しています。

「どのようなものをクリックしてはならないかを教えるトレーニングは、データ保護と同じくらい重要だと私は考えます」とKandrac氏は述べます。「言ってみれば、玄関や勝手口のドアはVAULT400およびDRによって保護していますが、マネージド サービス以前に、他の通用口のドアや窓についてもKnowBe4で保護しているということです。どうしてでしょうか。今は、そこが入り口となっているからです。侵入されるのは、たとえば、『ピザハットの創業記念日お祝いキャンペーンです。こちらをクリックしていただくと、パーソナル パン ピザを1枚無料でお届けします』などと書かれたメールをクリックする人がいるからです。」

IBM i への影響

残念なことに、詐欺師たちはフィッシング リンクの偽装が非常に巧妙になっており、ランサムウェアがコンピューターへダウンロードされてしまう不正なWebサイトへ導こうとするメールやテキストと、真正なデジタルでのやり取りとを見分けるのは、日に日に難しくなっています。

ランサムウェアは、いったんPCに侵入したら、会社の最重要データが保管されている企業ファイル共有など、他のコンピューターへネットワークを介して拡散して行くことが可能です。もちろん、IBM i のWindowsライクな統合ファイル システム(IFS)もその対象です。IFSは、どのWindowsまたはLinuxファイル システムと比べても、まったく同じくらい、コンテンツが暗号化される被害を受けやすいということです。

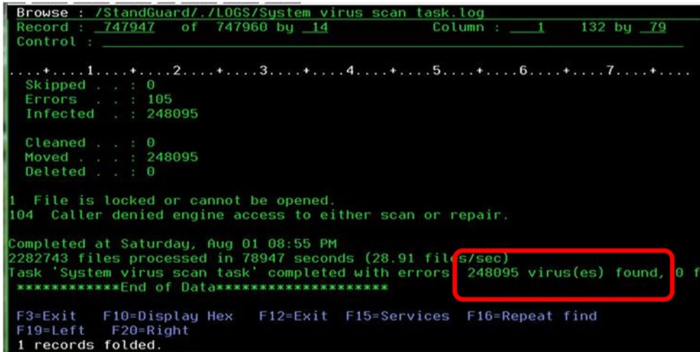

ランサムウェアの流行が拡大するにつれて、IBM i のセキュリティの専門家の注目がランサムウェアに集まるようになっています。ランサムウェアが主流となり始めた2017年に、 HelpSystems 社の子会社のPowerTech社は、IFS上に25万近くの感染ファイルがあったIBM i のショップの 事例を紹介しています 。この会社は、PowerTech社のBytware Anti-virusソフトウェアを使用してウイルス検出を実施しました。

また、 2018年にAnti-Ransomwareオファリングをリリースした Raz-Lee Security社も、ランサムウェアの流行と格闘しているセキュリティ ベンダーの1つです。昨夏、Raz-Lee社は、IBM i サーバーへの ランサムウェア攻撃をシミュレーションする 機能を加えることで、同社のオファリングの強化を図っています。

サードパーティ ソフトウェアが有用なのは間違いありませんが、ランサムウェアへの曝露を減らし、ランサムウェアがIBM i の運用に影響を及ぼす可能性を少なくするためにIBM i のショップが行えることは、他にもたくさんあります。

専門家のアドバイス

昨秋、IBM i Security and Authentication Lab Servicesチームを率いるRobert Andrews氏は、ランサムウェアがIBM i にどのような影響を及ぼし得るかについて概説する記事を記しました。「 Ransomware and IBM i (ランサムウェアとIBM i )」と題する、5ページにわたるこの記事は、システムを保護したいという思いを持つIBM i 管理者にとって、必読の書と言えるでしょう。

Andrews氏は、ディレクトリー パスの「ルート(/)を共有してはならない」といった、よく知られた常識的なコツを数多く紹介しています。しかし、時には、常識と思われていることを改めて口にすることが非常に有益なこともあります。

また、Andrewsは、たとえば、IFSのマウント ポイントは「可能な限り、ディレクトリー パスの下層側にするべし」といった、あまり知られていないアドバイスもいくつか紹介しています。そうすることで、外部アクセス可能なファイルの数を制限しやすくなります。「ネットワークからアクセスできる必要があるのが、アプリケーション フォルダー内の一部のサブフォルダーのみである場合は、アプリケーション フォルダー全体を共有しないようにします。共有するのは、必要なデータが入っているサブフォルダーのみにします」とAndrews氏は記しています。

今月、Andrews氏はこの記事を更新しています。 ibm.ent.box.com/v/Ransomware-and-IBM i にてご覧になれますので、ぜひとも読み直すことをお勧めします。

エア ギャップの年

IBM i のショップが、バックアップおよびディザスター リカバリー プロセスの確立に多大な時間と資金を投じていても、間違いを犯して大きな犠牲を払うことになる可能性がなくなるわけではありません。たとえば、バックアップはプライマリー マシンと同一ネットワーク上にホスティングするべきでありません。ランサムウェアは、同一ネットワークでバックアップ データを検索するくらいの能力は十分備えているため、バックアップがどこか安全な場所に配置されるようにすることは極めて重要です。

エア ギャップという手法は、データ保護の手法として、ますますポピュラーになりつつあります。メリーランド州ジャーマンタウンを拠点とする、フルサービスのディザスター リカバリー プロバイダー、 Recovery Point社COOのBob Hicks氏は、特に、ランサムウェアからの保護のために、エア ギャップによるデータ保護を依頼する企業が増えていると述べています。

「エア ギャップによってデータを保護したいと望まれる方もいます。彼らは、マルウェアまたはランサムウェアからの保護のために、データ レポジトリーがオンラインでつながっていないようにすることを望んでいます」と、Hicks氏は 10月の企業紹介記事のインタビューの際に『 IT Jungle 』に述べています。「私たちは、レプリケーションのターゲットやバックアップのターゲットに、ここ、ジャーマンタウンを選ぶでしょう。そして、レプリケーションやバックアップのデータをテープへ移し、テープを取り出して、保管庫にしまいます。そうすれば、それらのテープには、オンラインのどのようなマルウェアまたはランサムウェアでも、入り込むことはできません。」

高速のネットワークも、MIMIXのような先進的なハイ アベイラビリティー ソフトウェアも、IBMのDb2 Mirrorのような継続的可用性オファリングも利用できる中で、テープを使用するというのは奇妙に思えるかもしれません。しかし、それらのオファリングでは、ランサムウェアからの保護は提供されません。実際、それらはランサムウェアを2次コピーへ複製してしまうこともあり、問題を悪化させることにもなりかねません(特に、その2次コピーからバックアップを実行する場合)。

「IBM i の世界ではあまり目にしませんが、Intelの世界では、レプリケーションとバックアップが混同されることがあるようです。両社は別物です」とHicks氏は述べます。「まずはバックアップ戦略、保管およびアーカイブ戦略が必要であり、それからレプリケーション戦略が必要となります。レプリケーションはリカバリーのために行うものです。バックアップは、データのバックアップと保護のために行うものです。」

ランサムウェアの増加に伴い、IBM i のショップは、自身の環境が常に問題なく稼働し、ランサムウェア攻撃にも耐えられるようにするために、今こそ必要な措置を講じるべきです。まずは、適切にバックアップが取られる体制を整えることであり、次いで、可能な限り最大限に、システムおよびネットワーク アクセスがロック ダウンされるようにすることです。最後に、ユーザーをトレーニングしてフィッシングの試みを見分けられるようにしておくことです。そうすることにより、そもそもランサムウェアがネットワークに侵入するのを予防できるからです。