セキュリティ上の懸念に「立ち向かう」姿勢を示しつつあるIBM i のショップ、Fortra社調査

ますます増大し続けるセキュリティ上の懸念に直面して、IBM i のショップは、問題に「立ち向かう」姿勢を示しつつあり、セキュリティ態勢を改善するべく実際的な対策を講じつつあると、Fortra社は最新の「 State of IBM i Security Study (IBM i セキュリティの現状調査)」で述べています。Fortra社が、IBM i のショップのセキュリティに対する取り組みの改善について言及したのは2年続けてということになります。しかし、改善が必要な領域はまだあるようです。

Fortra 社およびその前身(HelpSystems社およびPowerTech社)は、22年にわたって毎年「 State of Security 」調査を実施し、IBM i 顧客のセキュリティ構成を垣間見る、業界でも比類ない貴重な機会を提供してきました。

Fortra社は、毎年、新たな同社の顧客および潜在顧客の協力の元、顧客のIBM i サーバーのセキュリティ スキャン調査を実施し、調査結果をレポートにまとめています。今年の調査には、154のサーバーおよび論理区画から引き出されたデータが含まれています。そのようなレポートから導き出される結論には限界もありますが、現実世界のシステムのある時点のスナップショットとして、何らかの知見をもたらしてくれます。

Fortra社は、IBM i のセキュリティ構成には改善の傾向が見られると述べています。改善が見られる主な4つの領域として、強力な権限が付与されたユーザーの減少、出口点プログラムを使用する顧客の増加、セキュリティ イベント監査の活用の増加、およびデータおよびアプリケーションへの*PUBLICアクセスの使用の減少増加を挙げています。

Fortra社によれば、ここ数年にわたってセキュリティ上の懸念が増大している状況を考えると、こうした取り組みの増加は、評価に値するということです。

「2024年にサイバーセキュリティ上の懸念が記録的なレベルに高まったことを受けて、IBM i の組織は、こうした関心の高まりを行動に変える取り組みを続けてきました」とFortra社はレポートで述べています。「今年の調査では、一部にはIBM i セキュリティが停滞もしくは後退している領域も見られるものの、調査結果から総じて見て取れるのは、コミュニティが一層の緊急性を持ってセキュリティに立ち向かっている姿です。」

では、Fortra社の「2025 State of IBM i Security」レポートに示された、IBM i システムの現状について見て行きましょう。

セキュリティ レベル

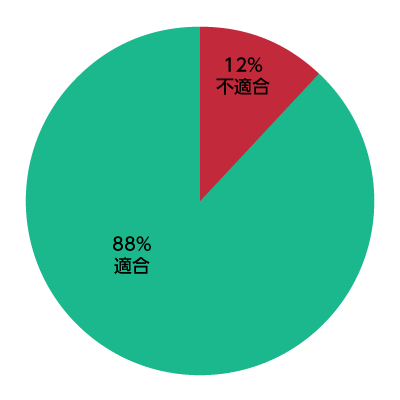

セキュリティ レベル30でのセキュリティ脆弱性が確認されたため、IBMは、IBM i のショップがセキュリティ レベル40以上で稼働することを推奨しています。Fortra社の調査では、スキャンしたシステムの88%は、セキュリティ レベル40または50で稼働していることが示されています(2024年版レポートでは84%でした)。Fortra社は、9%がセキュリティ レベル30で稼働していると述べています。一方、3%はセキュリティ レベル20にありますが、IBMはIBM i 7.5で、新しいシステムではこのレベルを無効にしています(インプレース アップグレードを除く)。

強力な権限が付与されたユーザー プロファイル

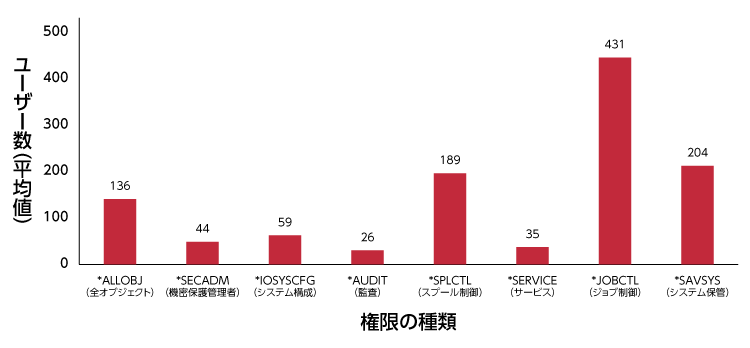

Fortra社はIBM i のショップに対して、*ALLOBJなどの特殊権限が付与されたユーザー プロファイルの数を10以下にするか、特殊権限が付与されたユーザー プロファイルをユーザー プロファイルの総数の3%未満にすることを推奨しています。Fortra社が2025年版レポートに向けて調査した154のシステムのうち、この基準を満たしていたのは3つシステムのみでした。これは残念な結果です。*ALLOBJが付与されたユーザー プロファイルは、1つのショップ当たり、平均で136ありました。これは「容認できないほど多い数」だとFortra社は述べています。

しかし、root権限を有するIBM i プロファイルの総数は非常に多いものの、数字には希望の兆しも隠れています。すなわち、*ALLOBJが付与されているユーザー プロファイルの割合の平均は、2024年版レポートの13%から、今年は11%になっています。これは、小さいものの、希望の持てる改善です。

アクティブでないユーザー プロファイル

現在も使用できるものの積極的に使用されていないユーザー プロファイルはセキュリティ リスクをもたらします。たとえば、不満を抱いていた元従業員や、たちの悪い第三者請負業者に悪用された場合などです。Fortra社によれば、IBM i 区画には、30日以上使用されていなかったユーザー プロファイルが平均で572あったということです(これはすべてのユーザー プロファイルの46%に当たります)。それらのうち、216のユーザー プロファイルは、過去30日間、使用されていませんでした。

やはり、セキュリティ構成のデータからは、アクティブでないユーザー プロファイルに関する深刻なセキュリティ上の懸念はあるものの、少なくとも数字は改善していることが見て取れるとFortra社は述べています。

「過去30日間、サイン オンしていないプロファイルの数は変わらないままですが、有効化されていてすぐに使える状態にあるプロファイルの数は大幅に減少しています」と同社は述べています。

デフォルト パスワード

IBM i 7.6では、ネイティブ多要素認証のおかげで、ユーザー ログイン プロセスは大幅に改善されることになります。しかし、IBM i のパスワードは、IBM i のショップのセキュリティ保護スキームにおける極めて重要な要素であることに変わりありません。残念ながら、パスワードをめぐる状況は、2025年も、良い面、悪い面、入り混じっているようです。

デフォルト パスワードの使用は、IBM i のセキュリティ上、容認できない不適切な行為とみなされています。しかし、デフォルト パスワードをそのまま使用しているユーザー プロファイルの割合は、依然として高いままです。Fortra社は、2025年版レポートに向けて調査したユーザー プロファイルの8%が、デフォルト パスワードのままだったと述べています。また、同社が調査したIBM i 区画の36%には、デフォルト パスワードのままのユーザー プロファイルが30以上あったということです。さらに、1,000以上あったシステムが6つあり、4,000近くあったシステムも1つありました。

「デフォルト パスワードの使用は減少傾向にありますが、大半の組織では、システムからデフォルト パスワードを根絶する取り組みは、まだまだ先が長いようです」とFortra社は述べています。

パスワードの強度

パスワードに関して言えば、パスワードの強度についても、良い面と悪い面が混在しているようです。Fortra社が分析したシステムのうち、パスワードの最小文字数12文字というPCI DSS 4.0の要件を満たしているシステムは8%のみでした。2024年からは、1パーセント ポイントのみの増加です。

9%のシステムでは、6文字のパスワードが許容されており、たった1文字のみのパスワードが許容されているシステムも1つあったことが明らかにされています。良い知らせとしては、NIST推奨の8文字のパスワード長をクリアしているシステムの数が、60%で横ばいだったことです。

Fortra社は、推測しづらいパスワードの使用を求めるIBM i のショップが多くなっているとしています。Fortra社が分析したシステムの73%は、パスワードに数字を含めることを求めていると同社は述べています。これは前回調査の66%から増加しています。また、86%のシステムは、過去に使ったパスワードを再利用しないよう求めていることも明らかにされています。これは、昨年の87%からわずかに減少しています。

QPWDRULES(大文字、小文字、数字、および特殊文字の使用など、パスワードの構成方法の規則を指定)を使用しているサーバーは、29%のみでした。Fortra社は、QPWDRULESがパスワード セキュリティの標準となるべきだと述べています。

データへの*PUBLICアクセス

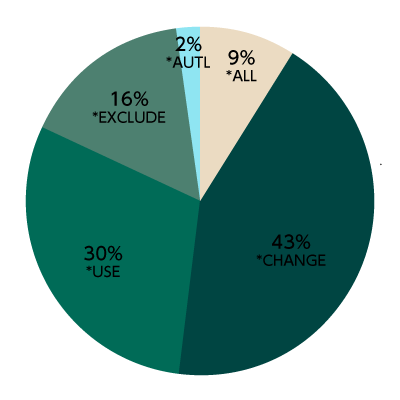

Fortra社によると、データに対する*PUBLICアクセス権の使用は、IBM i のショップにとって潜在的な危険領域だということです。*PUBLICアクセス権が設定されたライブラリーの30%は、ユーザーがデータを読み取ることを可能にしていることが明らかにされています。43%では、ユーザーがデータを変更することも可能であり、9%では、ユーザーがライブラリーを管理、名前変更、削除することも可能です。*EXCLUDEに設定されているライブラリーは16%のみだとFortra社は述べています。

「調査結果から分かったのは、IBM i のショップでは相変わらず非常に多くのライブラリーが平均的なユーザーにとってアクセスしやすい状態になっているということです。ライブラリーには、重要な企業情報が含まれていることが多いものですが」とFortra社はレポートで述べています。「ほとんどすべてのシステム ユーザーが、明らかな必要性をはるかに超える形でデータにアクセスしているため、管理者はIBM i データへのアクセスを制御するためのより適切なプロセスを必要としています。」

セキュアでないプロファイル

さらに深刻な状況にあるのが、セキュアでないプロファイルです。これは、*PUBLICアクセス許可が*EXCLUDEに設定されていないときに起きることです。

「別のユーザーが、セキュアでないプロファイルの特権を利用するジョブを実行することが可能です」とFortra社は述べています。「このアクティビティは、オペレーティング システムによってセキュリティ侵害として記録されません。すべてのセキュリティ レベルで許容されるとみなされるためです。」

2025年版レポートによれば、68%のシステムには、セキュアでないプロファイルが1つ以上あり、10以上あったシステムは12%だったということです。「どちらも、2024年のデータから大幅に増えています」とFortra社は記しています。「パブリックにアクセスできるセキュアでないプロファイルは、レベル40または50のQSECURITY設定の抜け穴となる可能性があります。」

出口点

ネットワーク アクセスは、IBM i では出口点を介して制御されます。IBMは、IBM i で何十もの出口点をサポートしており、Fortra社では、セキュリティ評価の際にそれらのうちの27の出口点を調査しています。2025年版レポートでは、IBM i システムの58%が、FTP、Telnet、ODBCなどを介した出口点経由の望ましくないネットワーク アクセスを防止するために、1つ以上の出口点プログラムを導入していたことが示されています。

申し分ない数字とは言えませんが、1つ以上の出口点プログラムを導入していたのが35%のみだった2年前からは大幅な改善です。さらに、Fortra社が監視を行う27の出口点すべてが保護されているIBM i システムの割合は、7%から28%へ増加しています。

「すべてのシステムで、すべての出口点が保護されるのが目標ですが、そのような極めて重要なセキュリティ対策の導入がこれほど増加したことは心強く思います」とFortra社は記しています。

セキュリティ イベント監査

もうひとつ、改善が見られた領域は、監査ジャーナルでした。監査ジャーナルは、システムで発生するセキュリティ イベントをロギングしたり、セキュリティ侵害発生後に情報を集めてまとめたりするのにはなくてはならないものです。Fortra社は、2025年版レポートに向けて調査したIBM i システムの94%が、監査ジャーナルをアクティブにしていることを明らかにしています。これは2023年の81%からの増加です。

しかし、Fortra社は、QAUDCTLシステム値設定については改善が見られないとしています。このシステム値の工場出荷時のデフォルト設定値は、*NONEです。Fortra社が2025年に分析したシステムの6%は、デフォルト設定値のままでした(2024年と同じ)。

「これは監査機能のオン/オフのマスター スイッチであり、システム監査ジャーナルの有無にかかわらず、システムまたはオブジェクト レベルのイベントの記録を包括的に停止します」とFortra社は記しています。「QAUDCTLが*NONEに設定されているということは、管理者が、監査機能を起動した後にオフに戻したのでなければ、おそらく追加の構成が必要であることを知らなかったということが示唆されます。」

アンチウイルスおよびランサムウェア保護

IBM i はウイルス耐性があると考えられていますが、ウイルスを一切寄せ付けないわけではありません。そのため、IFS(統合ファイル システム。従来、このプラットフォームの中で最も感染に脆弱であると考えられてきた部分)の先にあるコンポーネントも、潜在的にリスクがあることが明らかになっています。

現在は、IBM i でアンチウイルス ソフトウェアを実行することがベスト プラクティスであると考えられるようになっています。Fortra社は、同社が分析したIBM i 区画の62%が、ファイルのオープン時に、マルウェアがないかファイルをスキャンしているとしています。これは「2024年の41%から大幅な増加」だということです。裏を返せば、IBM i のショップの38%は脆弱な状態にあるとFortra社は述べています。

Fortra社の「 2025 State of IBM i Security Study 」は、 こちらからダウンロードすることができます。