調査により判明した、憂慮すべきIBM iのセキュリティ上の弱点

データ漏えいは、外部ではなく、企業内部に起因して発生し、きわめて大きい経済的な損失を及ぼします。こうしたケースを目の当たりにして、脅威への対応に以前は消極的だった企業も、さまざまなセキュリティ上の脅威に対して注意を払うようになり始めています。今ならまだ、ぎりぎり間に合うのかもしれません。「セキュリティ侵害が発生しているのはIBM iシステムのごく一部においてだけだ、と言ったら嘘になるでしょう」とHelpSystems社のセキュリティ技術担当取締役で、「2016 State of IBM i Security Study」の著者でもある、Robin Tatam氏は述べます。

年刊のセキュリティ レポートによって、システム構成における誤りが指摘されてきて今年で13年目になります。まるでバイキング形式の料理のように機密データが取り放題になっていても、ほとんどの企業はまったく無自覚なままです。

「2015年におけるセキュリティ侵害の主な原因がシステム構成の誤りだったとすれば、リスクに直面しているのはシステム構成の不適切さということになります。恐怖を煽ることはしたくありませんが、リスクを過小評価することも我々の意図するところではありません。自身の周囲に脆弱性があることに気付き、内部にある脅威は、外部からの脅威よりも大きいことを認識する必要があります」とTatam氏は述べます。

デフォルト・パスワードや、システムへの簡単なアクセス ポイントが、いまだに普通に使用されていることで、あまり監査証跡を残すことなく、素早く簡単にシステムへのアクセスが行えるようになっているケースがあります。セキュリティに注意を向けることもなく、監査証跡を調べることもしないのだとしたら、セキュリティ侵害の被害にあったことはないと自分で思っていても、それが本当かどうかは知りようがありません。

2016年版のセキュリティ レポートでは、デフォルト・パスワード(ユーザー名と同一のパスワード)のまま使用されているユーザー・プロファイルの問題について取り上げています。デフォルト・パスワードのままのユーザー・プロファイルが100件以上あるシステムは、28%あったようです。なかには、デフォルト・パスワードのままのユーザー・プロファイルが2,199件もあるシステムもあったそうです。

これは氷山の一角に過ぎません。パスワード セキュリティの不備を修正するのにスキルは必要ありません。細かいことへ注意を向けるかどうかだけです。

セキュリティ スキルが重要になってくるのは、セキュリティの全体像が具体化され始め、ベスト プラクティスが考慮されたときです。セキュリティ上の弱点を直せないことはよくあることです。

Tatam氏は、「レガシーミス」と彼が名付けたケースを何度も経験しています。それはシステムのアップグレードのたびに複雑化していきます。新しいシステムといっても、まったくのゼロから構成されるわけではないためです。

前のシステムからテープを持ってきて新しいシステムにロードします。そこには、プロファイルやシステム値や権限といったデータが収められており、ある世代のマシンから次の世代のマシンへと受け継がれていきます。そうして前のシステムが同じように構成されたのです。結果として、たぶん20年以上前に稼働していたシステムのミラーリングが、まったく異なる環境で生まれ変わるわけです。

「アップグレードを行った後で、その前へ戻る形での確認作業はしないものです。緊急性もなければ、認識もないからです」とTatam氏は述べます。「そうした作業はシステムのアップグレードの際に普通は気に掛けるような事柄ではありません。アップグレードの際に何か問題が起きたとき、アップグレードによって引き起こされたものなのか、構成の変更が原因なのかは、すぐにはわかりません」

さすがに緊急性については認識され始めますが、どのようにしたらシステムをセキュアにできるかについては、たいていの場合、理解されません。

スタッフにセキュリティのスキルがなければ、それを持つ会社からそうしたスキルを調達しようということになります。

「このようなことが、弊社がセキュリティ サービスの分野に参入した理由の1つです」とHelpSystems社CEO、Chris Heim氏は述べます。「弊社では、お客様のセキュリティ設定を毎月、評価診断するサービスを提供しており、契約ベースで問題改善サービスも行っています。そのようにしておけば、お客様自身はセキュリティの専門家である必要はありません。けれども、セキュリティについて意識を向けるのはお客様自身です。」

HelpSystems社のセキュリティ事業のサービス部門は、2015年6月のSkyView Partners社の買収で大きく前進しました。買収の結果、HelpSystems社のセキュリティ サービス事業は、この6か月間で顧客数が92%増加しています。

「サービス事業は、弊社にとってはまだまだ新たな取り組みです」とHeim氏は述べます。

アプリケーションのセキュリティは複雑です。成果を収めるには、3方面での取り組みが必要です。その1つ目として、IBMでは、オペレーティング システム レベルおよびデータベース レベルでセキュリティの強化に役立つツールを開発してきました。OSレベルでは、i 7.3で権限コレクションと呼ばれる機能を導入したばかりです。これは、セキュリティ管理者およびアプリケーション開発者が、オブジェクトレベルのセキュリティを強化するのを支援する機能です。この機能を使うことで、オブジェクト権限を最もセキュアな値に設定したまま、アプリケーションを問題なく実行することが可能になります。

アプリケーション ベンダーはIBMから、権限コレクションを使用して、よりセキュリティを意識したアプリケーションの構成を行うよう促されています。以前はこの点に対してほとんど注意を払っていなかったことで、ベンダーは非難を受けています。社内用アプリケーションを開発するショップも、セキュリティの問題に対処するよう警告されています。3方面のセキュリティ戦略のうち、残りの2つはベンダーの領域とエンド ユーザーの領域です。1つの領域で弱点があると、全体としての弱点となってしまいます。

Tatam氏は、商用でも社内用でも、セキュリティ モデルをALL OBJECTSに設定して作成されているアプリケーションが多すぎる、と述べます。アプリケーションのエンド ユーザーに、そのような権限が必要になることはめったにありません。セキュリティの問題を避け続けるアプリケーションはセキュリティ リスクを作り出しているようなものだ、とTatam氏は述べます。一部には、アプリケーションのせいで、企業が規制に準拠できなくなっているケースもあるようです。エンド ユーザーがセキュリティについてより詳しくなるにつれて、自身の開発プロセスの引き締めが求められ、ベンダーに対してよりセキュアなアプリケーションの作成を求めるようになっています。

「すべてが悪いわけではありません。」とTatam氏は述べます。「非常によくセキュリティ対策が施されたアプリケーションも見受けられます。それらのケースでは、(現実の環境で)セキュアにできていない責任は、顧客とベンダーの双方にあるのです。今はもう、ダム端末やTwin-axの時代ではありません。リスク評価から始まり、修正プランまでを含む、セキュリティ モデルを設計する際の支援が必要とされています。サードパーティ ベンダーといっしょに作業を行うのと比べて、企業にとって調整を行いやすため、自社製のアプリケーションのほうが修正はしやすくなります。一方で、商用ベンダーは競争力を維持することが必要となってきます。」

権限コレクションは、必要もないのに過剰に与えられたユーザー権限を特定化する作業を簡素化しますが、アプリケーションのセキュリティ自体が簡素化されるということではありません。以前に比べて、より効率的かつ効果的になるととらえるべきです。

インストールベースの20%でIBM i 7.3が使用されるようになるまでには2~3年かかると思われます。また、権限コレクションは、意図された通りに使用するスキルの不足という壁にぶち当たることでしょう。権限コレクションは、行および列のアクセス制御(RCAC)と同じで、簡単にトレーニングなしで使えるようになるものではありません。

権限コレクションは、企業が新たなセキュリティ モデルを設計する際の支援を行うサービス チームにとって大いに役立つ機能です。

「コア アプリケーションに触れなくても、システムをセキュアにするために行えることはたくさんあります」とHeim氏は述べます。「弊社の調査でわかったことの1つは、パスワード ポリシーであろうと、まったく別の分野であろうと、対処すべき脆弱性はたくさんあるということです。1つの分野を修正したからといって、他を放置してよいことにはなりません。」

「2016 State of IBM i Security Study」では、以下の7つの分野について重点的に取り上げています。

- 基本的なシステム セキュリティ レベル

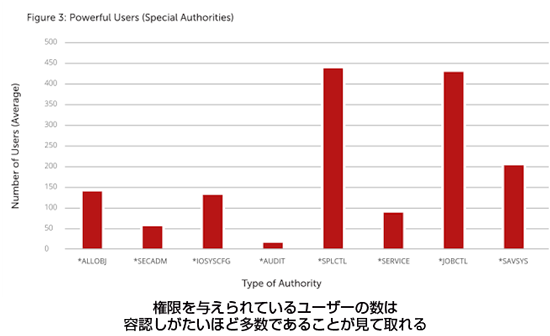

- 権限の強いユーザー

- パスワードおよびユーザーのセキュリティ設定

- データ アクセス

- ネットワーク アクセス コントロールおよび監査

- システム監査

- アンチウイルス コントロール

調査からわかったことで、自分には当てはまらないと思いがちな問題点として、IBMおよび独立系の専門家が勧める、システム セキュリティ全体についてのベスト プラクティスに従うことができていないという点があります。たとえば、必要以上に強い権限を持つユーザー プロファイルを作り過ぎている、明らかな必要性がなくてもデータの表示、変更、および/または削除を行うためのユーザー アクセス、セキュリティ データをモニタリングおよび解釈するための効率的な戦略の不足、などです。

このリンクからこの調査レポートをダウンロードすることにより、最もありがちで危険なIBM iのセキュリティ上の弱点についての調査結果を詳しく読むことができます。

「IBM iはもともとセキュアだ、という誤った評判と我々はいまだ格闘中です。正しくは、セキュアなものにすることができる、です」とTatam氏は述べます。「しかし、前進はしていると思っています。セキュリティ セミナーおよびウェビナーの参加者は増えています。また、「State of IBM i Security Study」は、今入手可能な、意識を高める手引きです。」