情報漏洩の原因はヒューマンエラー

先週、IBMとBaker Hostetler社がリリースした2つの調査レポートによると、情報漏洩の主な原因となるのは、フィッシング攻撃の1段階として送信される悪意のあるリンクをクリックすることや、サーバーおよびネットワーク デバイスの不適切な設定といった、避けることができたミスであることが多いとのことです。

IBMの年次レポート「IBM X-Force 脅威に対するインテリジェンスの指標 2018(X-Force Threat Intelligence Index 2018)」によると、2017年に侵害された全レコードの3分の2については、「不注意な内部関係者」(ずさんな行動によってそのつもりもなくセキュリティ インシデントの原因となる従業員)が原因だったということです。昨年は、約30億件のレコードが侵害されたとIBMは述べています。これは40億件のレコードが侵害された2016年からは、実のところ減少していることになります。

失われたデータ全体の70%は、不適切な構成のクラウド ストレージ サーバー、データベース、ネットワーク、およびバックアップ ギアが原因だった、とIBMはレポートで述べています。特に、不適切な構成のクラウド サーバーが原因で侵害されたレコードの数は、前年比424%と急増しているとのことです。「不適切な構成のクラウド サーバーが存在することを、サイバー犯罪者が認識しつつある」とIBMは述べています。

昨年秋に明るみに出た、1億4300万人もの消費者のデータが侵害されたEquifax社の大規模な情報漏洩事件は、そのような事態が実際に起こっていることを示す良い例と言えます。この情報漏洩の元凶とされたのは、パッチを適用していなかった1台のApache Strutsサーバーでした。そのパッチは何か月も前から提供されていましたが、Equifax社の担当者は適時にパッチを適用していなかったようです。

情報漏洩の残りの3分の1については、フィッシング攻撃に起因すると考えることができるとIBMは述べています。具体的な事例として、IBM X-Forceでは、Necursボットネットからの多くのアクティビティを確認しています。Necursボットネットを利用して短期間に数百万通ものスパム メッセージが送信されたとIBM X-Forceは述べています。

また、ランサムウェアも猛威を振るうようになりました。「昨年、犯罪者は、ランサムウェア攻撃を通じて、単にデータを盗むだけでなく、データをロックまたは消去することに明らかに重点を置いていました」と、IBM X-Force Incident Response and Intelligence Services(IRIS)のグローバル リーダーであるWendi Whitmore氏は述べます。「このような攻撃はレコードの漏洩件数によって数値化されませんが、組織に対して従来のデータ漏洩と同等の被害、時にはそれ以上の被害を与えることが判明しました。」

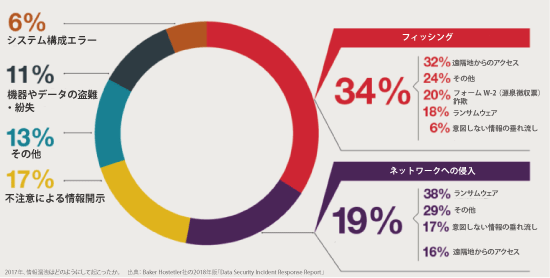

このようなデータは、最近、発表されたもう1つのレポートと符合するところがあります。Baker Hostetler社の2018年版「Data Security Incident Response Report」によれば、「フィッシングは依然として終息する気配を見せることなく、成果も上げていた模様であり、従業員および彼らのベンダーが犯したよくありがちなミスが、機密情報の侵害を招く原因となっていた」とのことです。

このニューヨークの法律事務所のレポートによれば、2017年、情報漏洩の原因の第1位は依然としてフィッシングであり、情報漏洩の原因の34%を占めたとのことです。2番目は、ネットワーク侵入で、インシデント全体の19%を占めました。次いで、不注意による情報開示(17%)、デバイスまたはレコードの盗難または紛失(11%)、不適切なシステムの構成(6%)と続きます。

フィッシングは洗練されたハッカーによっても、そうでないハッカーによっても同じく用いられるツールであるとBaker Hostetler社は述べています。ハッカーがフィッシングを行う目的としては、「直接ネットワークへアクセスする、従業員を騙して送金を行わせる、侵害された認証情報を使ってリモート アクセスを可能にする、マルウェアおよびランサムウェアを送り込む」などがあると同グループは述べています。「これらのインシデントでは甚大な被害を受けることもあり、調査が難しい場合もあります。」

組織およびユーザーは、この攻撃に関してどのような対策を行うことができるでしょうか。Baker Hostetler社では、フィッシングから身を守る方法についてのトレーニングを実施することをはじめとして、様々な手法を組み合わせることを推奨しています。しかし、それで十分というわけではないようです。「人は過ちを犯すものであるため、トレーニングだけで十分ではなく、技術的な安全策を講じることが必要です」と同グループは述べています。

インシデント予防の観点から、トレーニングと技術との強力な組み合わせの例としては、フィッシング トレーニング、複数のサイトまたはサービスで同じ認証情報を使用しないように従業員を教育すること、組織全体で多要素認証(MFA)を利用可能にすること、エンドポイント セキュリティ エージェントおよび先進的なメール脅威保護ツールの導入、および効果的なネットワークのセグメント化の開発などが挙げられます。

重要なのは、組織を侵害に対して準備万端にしておくこと、とBaker Hostetler社のプライバシーおよびデータ保護プラクティス担当リーダー、Theodore J. Kobus III氏は述べています。「危険性の度合いはこれまで以上に高まっていますが、いまだに基本的な対策さえ実践していない企業も一部には見られます」とKobus氏は述べます。「多くの企業はサイバーセキュリティ計画を大幅に進歩させてきましたが、脅威が進化し、企業も変化しているのですから、自社のセキュリティに関する規定も常に最新レベルに保っておく必要があります。それには、最高クラスの侵害防止および対応計画に向けての、経営陣から管理職、さらには新入社員まで、「会社全体を巻き込む形での」アプローチが必要となります。」

Kobus氏は、以下に示すCompromise Response Intelligence(セキュリティ侵害対応インテリジェンス)の原則に組織が準拠することを推奨しています。すなわち、セキュリティ支出に対するエグゼクティブの支持を得る、主要な利害関係者を教育する、インシデント対応計画を細かく調整する、フォレンジクス サービス企業とより効率的に協働する、リスクを評価し、低減させる、机上演習のシナリオを構築する、サイバー賠償責任保険の必要性を検討する。

Baker Hostelter社のレポートは、こちらからアクセスすることができます。