データセキュリティが悪化する今、露出要素の見直しを

新型コロナウイルス感染症の流行、そしてロックダウンによってデジタル化の波が押し寄せています。それにより、コンピュータのアクセスパターンの変化に乗じて、データを盗んで一儲けしようとするサイバー犯罪者に新たな息吹が吹き込まれました。IBM i ショップにとって、SoR(Systems of Record : 基幹系システム)のエンドポイントは標的になり易いのでロックダウンしておけば済む、といった発想は、今日では通用しなくなっています。

今データセキュリティの状況に危機感を持っていないという人は、十分な注意を払っていない人でしょう。2021年の初頭から、セキュリティの専門家たちは数多くのレポートによって、新たに進化しつつある危険がオンライン上に待ち受けていることをIT社会に対し警告しています。

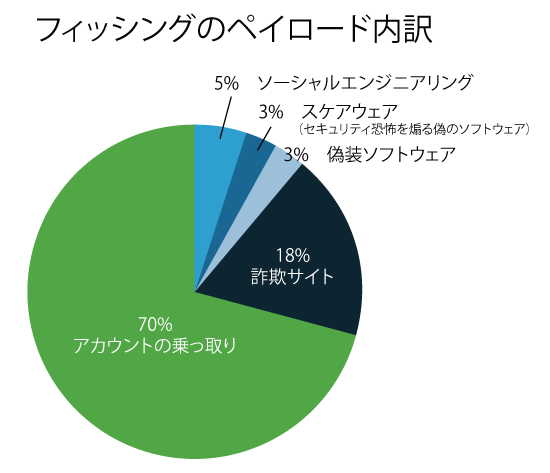

SlashNext Threat Labsが最近発表したレポート「The State of Phishing 2021」を見てみましょう。このレポートではフィッシング攻撃が2020年3月ごろにどれほど爆発的に増加したかが述べられています。

新型コロナウイルス感染症の急速な拡大に伴い、サイバー犯罪も急増しました。同社の調べによれば、新型コロナウイルス感染症に関連したフィッシングURLは、まさに一夜にして3,000%も増加したということです。

「サイバー犯罪者は、1時間に何千ページという数のフィッシングページを立ち上げ、個人情報を取得し、企業のデータを盗み、クレジットカード詐欺を働いている。そのペースは留まるところを知らない」と、リサーチャーらは述べます。

以来、フィッシングは増加の一途をたどっています。SlashNext Threat Labsは、2020年中ごろには1日に25,000件ものフィッシングの脅威を観測しました。この数は12月には1日50,000件に、さらに2021年初めには1日80,000件と増加しました。結局のところ、同社が検知したウェブ上のフィッシングURLの数は2020年には1000万件となり、2019年と比較して42%増加しました。

フィッシング攻撃は、より洗練され、検知が難しくなっています。フィッシング攻撃には必ず見分けられるところ(実質的には異常なURLです)がありますが、それでもクリックする人は後を絶ちません。SlashNextの研究では、過去30日間に1度でもフィッシング攻撃のURLをクリックしてしまった従業員は40%に上るといいます。

このような増加の理由は、サイバー犯罪者が自動化、AI、そして行動ターゲティングを活用し、「信頼されたソースからのメッセージを真似た、高度にターゲットを絞ったスピアフィッシングを大量に実施することに長けている点にある」と同社は言います。

言い方を変えれば、今日のほとんどのフィッシング攻撃はスピアフィッシング攻撃(いわゆる標的型攻撃)であるということです。Tolly Groupからは、MicrosoftとProofpointは3分の2のフィッシングメールの検出に失敗しているという報告もあがっています。しかし、Fire Eyeによると、85%のフィッシングは昨今メールを使用せずに行われているといいます。

フィッシング犯たちは、新しい釣り竿とリールを持って、新しい釣り場に進出しているのです。テキストメッセージを利用したフィッシング(いわゆる「スミッシング」)が増加傾向にあり、ビデオゲーム、コラボレーションツール、そしてテレビ会議プラットフォームなども使われるようになっています。また、Twitterを利用したフィッシングもありますが、これはフィッシングというよりも網を張って見境なく魚を捕るトロール網漁のようなものです。

もうはるか昔のことにも感じられる2020年夏、Elon Musk氏やBarack Obama元大統領、Microsoft創業者のBill Gates氏などの有名人たちが、ビットコインをプレゼントしたいというメッセージをツイートしました。受取人は当然URLをクリックする必要がありましたが、もちろんそのURLは異常な形をしていました。有名人たちのアカウントがハッキングされていたのです。

「2020年には、実害を及ぼす目立った侵害行為が嫌というほど確認された」とSlashNextのレポートには書かれています。Twitterのハッキングに加え、Marriott Internationalや世界保健機関(WHO)のサイトも侵入被害に遭いました。

膨大な数のアカウントが漏洩したということは、自分や会社の誰かの情報が漏洩している可能性が高いということを意味しています。SlashNextの独立元であるサイバーセキュリティ調査会社FireEyeは、「2020年のダークウェブ監査では、10万件の漏洩から150億件の不正ログインが明らかになった。事実上、あらゆる組織の装置や従業員のデバイスが感染していると考えてよい」といいます。 フィッシングは多様な目的で行われていますが、多くの場合ランサムウェアと関係しています。これも新型コロナウイルスの流行に合わせて増加しているのです。データセキュリティ企業であるComparitechによれば、ヘルスケア業界だけで約600のクリニックがランサムウェアによる攻撃を受け、影響のあった患者の記録は1800万件、被害は210億ドルに上るといいます。

IBM i ショップも、フィッシングやランサムウェアによる攻撃から無関係ではいられません。従来型のマルウェアはそう簡単にはネイティブファイルシステムに影響を与えることはできませんが、IBM i サーバーのIFSは、Windowsベースのファイルシステムと同じくらい脆弱です。

IFSがWindowsのウィルスやランサムウェアに感染してIBM i が被害を受けたという例は多々あります。IBM i は鉄壁なサーバーであるという評判によって、結果的に組織に害が生じてしまうことがよくあります。従業員がサーバーはセキュアであると信じ込んでしまうからです。事実、IBM i サーバーは世界に存在する中で最もセキュアなシステムですが、それは正常にセキュリティが確保されていればの話です。

そうであるならば、解決方法は明らかです。IBM i サーバー、特にIFSシステムを、より適切に構成するためにできることをしましょう。そうアドバイスするのは、IBM i のセキュリティソフトウェア企業Trinity Guardの社長兼共同創業者であるTony Perera氏です。 『IT Jungle』の最近のインタビューで、Perera氏は次のように述べています。「ハッカーに侵入する隙を与えてはいけません。できる限りロックダウンしましょう。IFSを保護し、ネットワークをその出口点、特にソケットの出口点までしっかりと保護しましょう。すべてを保護したうえで、何が起きているかを監視します。とにかくできる限りの保護をしましょう。使用しているポートが21と25だけであれば、使用していない他のすべてのポートをブロックしましょう。そうすればオープンポートからハッカーがシステムに侵入することはありません」

IBM i には、多層防御が提供されています。ネットワークのセキュリティ(つまり出口点)とユーザープロファイルで与えられた権限に加え、顧客がシステム上のオブジェクトをロックダウンすることを可能にするオブジェクトセキュリティシステムも提供されています。複数のセキュリティ制御を重ねることは、IBM i サーバーが侵入される可能性を最小限に抑える最適な方法だと、DXR Securityの共同創業者でもあるIBM i セキュリティ専門家Carol Woodbury氏は言います。

また、Woodbury氏は、COMMON主催により先日開催されたIBM i Futures Conferenceで次のように述べています。「今後を見据えて取り組む人たちは、IBM i が持つ多層防御を上手に活用しています。様々な機能はオペレーティングシステムに標準装備されています」

新型コロナウイルス感染症の流行に乗じてマルウェアとハッキングが増加したことで、IBM i サーバーから、企業ネットワークに家庭からログオンするのに使用されるノートPCに至るまで、あらゆる露出要素が正しくロックダウンされていることの重要性が明らかになりました。

「多くの人のマシンがマルウェアやランサムウェアに感染しています。保護しなければいけないのはエンドポイントだけではなく、組織全体であることを示しています」

パンデミックやロックダウン、リモートワークに良い面があったとすれば、IBM i データの価値に気がついた人が増えたことかもしれない、とWoodbury氏は言います。

「今回のパンデミックによって、IBM i データの価値は明らかとなり、データが何らかの理由で使用できなくなればビジネスが止まってしまうということが分かりました。人々はそのことに気づき始め、多層防御をより一層使用し始めるのではないかと考えています」