ランサムウェア攻撃はますます身近なものに

先日のランサムウェア攻撃では、スーパーマーケット チェーンや学校など、世界各地の1,500の組織がデータをロックされる被害に遭いました。ロシア系のハッキング グループが関与を主張していますが、そうした攻撃の被害者の中に、IBM i のショップが含まれていたのかどうかは定かではありません。しかし、確かなことは、ランサムウェアが、IBM i のショップも含め、あらゆる組織に対して増大する脅威となっているということです。

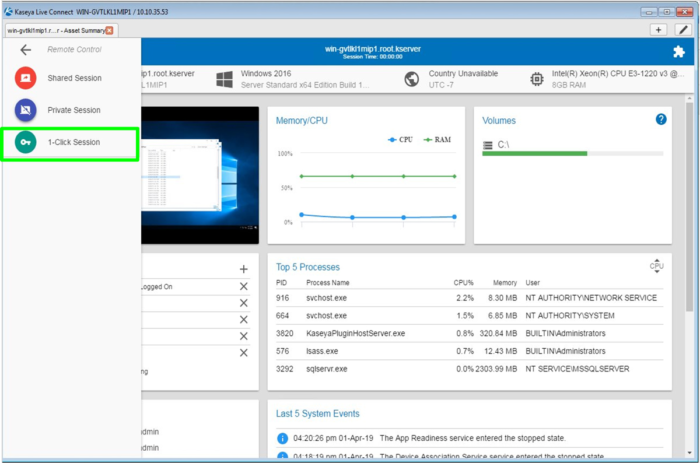

7月2日、何億人もの米国人が長い独立記念日休暇の週末に向けて準備をしていた頃、REvilを操るハッカーたちは動き出しました。このロシア系ハッキング グループは、 Kaseya Virtual System Administrator(VSA)ソフトウェアの、発見されて5年間になるセキュリティ脆弱性を悪用する困難な仕事をすでに終えていました。いよいよ、世界各地の1,500の組織のコンピューター システムにそうしたKaseya VSAの脆弱性を通じてこっそりインストールしていたランサムウェアを起動させる時を迎えました。

結果は大惨事でした。このハッキングのせいで、スウェーデンではスーパー マーケット チェーンの何百もの店舗が閉店を余儀なくされ、ニュージーランドでは少なくとも9つの学校が被害を受けたと報じられています。メリーランド州のある小さな町の役所では、コンピューター システムの停止を強いられたようです。ハッカーの標的になったのは、川下企業にコンピューター サービスを提供している企業でした。そこから、次々と、歯科医、レストラン、小規模な会計事務所のシステムへとランサムウェアがインストールされるに至ったわけです。

REvilがすぐさま犯行声明を出し、ビットコインでの7,000万ドルのちょっとした心付けと引き換えに、快くマスター復号キーを渡す用意がある旨を表明します。ロシアとのつながりが指摘されているこのグループが行った大規模な攻撃は、1か月に満たないうちに、これで2度目になりました。REvilは、JBS社(ブラジルに本拠を構え、米国にも拠点を置く食肉加工大手企業)に対するランサムウェア攻撃についても犯行声明を出しています。JBS社では、システムを復旧することはできたものの、データが一切失われることのないよう、念のため1,100万ドルの身代金を支払ったと述べています。5月に ランサムウェア攻撃を受けた Colonial Pipeline社は、データのロックを解除するために、DarkSideと呼ばれるロシア系ハッキング グループに440万ドルを支払ったと報じられています。

被害を受けた業界でもIBM i サーバーが広く使用されており、IBM i サーバーの ランサムウェアへの感染性が報告されるようになっていることからすると、こうしたランサムウェアの一部がIBM i サーバーまで辿り着いたことも十分に考えられます。しかし、どのようなサイバー犯罪であれ、被害者は被害の詳細を明かしたがらないものです。

いずれにせよ、『 IT Jungle 』でも、IBM i のショップが7月2日の攻撃の被害を受けたという証拠は掴んでいません。しかし、こうした攻撃が企業幹部や政治指導者たちの注意を引いていることは間違いありません。

「顧客は、ランサムウェアの増加についてはっきりと意識しています」と、IBM i およびその他のプラットフォーム向けのセキュリティ ソフトウェアを手掛ける HelpSystems社で、シニア システム エンジニアを務めるKurt Thomas氏は述べています。「ランサムウェアは、ITセキュリティに関する一番の懸念事項となっています。Kaseyaのハッキング、およびそれに先立つSunburst/Solarwindsのハッキングは、またしても、システムがどれほど脆弱かという証明となってしまいました。」

IBM i サーバーは、市場における存在感が相対的に薄いことが幸いして、いくらかおまけのようなセキュリティを享受しているとも言えそうです。WindowsおよびLinuxサーバーは、数の上でIBM i サーバーを圧倒しています。そして、そのことにより、それらのサーバーは営利目的型のサイバー犯罪の格好のターゲットとなっているわけです。IBM i サーバーのセキュリティ モデルは、業界標準のX86サーバーのセキュリティ モデルとは異なっています。そして、これによってセキュリティがさらに上積みされます。IBM i サーバーを侵害することは可能ではあるものの(完全にセキュアなサーバーと言えば、ライフサイクルを終えて埋葬されたものだけです)、ハッカーは特殊な技能を必要とするでしょう。

けれども、マルウェア感染に関して言えば、IBM i サーバーには、WindowsライクなIFS(統合ファイル システム)があることで、感染しやすさという点では、どのWindowsサーバーと比べても変わりはないと言えます。これは、長年、IBM i セキュリティの専門家IBM i が警告してきたことです。

「ランサムウェアはIBM i を標的に選んでいるわけではありませんが、iは巻き添えになる形で攻撃を受けます」と、Thomas氏は『 IT Jungle 』へのメールで述べています。「ランサムウェアは、Windows/Linux/Unixシステム上で実行され、そうする機会があるすべてのファイルを無差別に暗号化して行きます。その中には、内部ネットワーク上で共有されているIBM i 上のファイルも含まれます。IFSディレクトリーを指す、ドライブJを考えてください。ランサムウェアは、Windowsシステムにおいてと同じくらい簡単に、それらのファイルを暗号化し、また、データを抜き取る可能性もあります。」

IBM i システムはビジネスクリティカルなデータおよび機能を提供しているため、「被害が甚大になる可能性があることを意味します」とThomas氏は続けます。「さらに、それには間接的なリスクは含まれていません。たとえば、被害者の企業イメージの低下、ダウンタイムやシステム クリーンアップのコスト、個人情報保護違反にかかる罰金のコストなどです。」

良い知らせもあります。一部のIBM i のショップはこうしたメッセージを受け止めるようになりつつあるようで、 IBM i のセキュリティの設定を適切に構成するという、時には困難なタスクを自動化するソリューションを提供するベンダーに支援を求めるようになっています。

「先月、ランサムウェアによってネットワークを攻撃されたことのある顧客から話を聞きました」と、HelpSystems社セキュリティ コンサルタントのSandi Moore氏は『 IT Jungle』に述べています。「詳細は話せませんが、それらの顧客の多くでは、Powertechソリューションを実装して、不適切な共有およびユーザー権限を修正するべく作業してきました。多層保護方式を使用することが、常にベスト プラクティスなのです。」

Illumio社 や Guardicore社 などのベンダーによってIBM i サーバーにもたらされるようになっている「ゼロトラスト」セキュリティ アーキテクチャーが注目を集めつつある一方で、複数層のセキュリティを構築しておくことは、ミッドレンジ サーバーにおけるセキュリティのベスト プラクティスであり続けています。これは、 IBM の前OS/400セキュリティ アーキテクトで、現在は DXR Security社のセキュリティ コンサルタントを務めるCarol Woodbury氏によって導入されたアプローチです。

「私は多層防御にこだわっています」と、 Precisely社主催の 先日のウェビナー でWoodbury氏は述べています。「1つの層が侵入を捕捉しなければ、次の層が捕捉するのです。」

IBM i のショップは、ランサムウェアなど、マルウェアから自身を保護するためにもっと多くのことをすべきだと、Woodbury氏は「Configuration Tips to Reduce the Risk of IBM i Malware Infection(IBM i マルウェア感染のリスクを軽減するための構成のヒント)」と題するウェビナーで述べています。

「今日、IBM i における最大のリスクは何かと問われたら、私の考えるところでは、それはマルウェア感染に他なりません」とWoodbury氏は述べています。