Sibley氏、Power10のセキュリティおよびAI機能について語る

IBM Cognitive Systemsのバイスプレジデント兼グローバル オファリング マネージャーのSteve Sibley氏は、毎年開催されるPOWERUpカンファレンスで基調講演を行う栄誉にあずかることがよくあります。先週の基調講演では、Sibley氏は、最新のPower10プロセッサーについてと、特にAIおよびセキュリティを強化するために設計された機能など、広範にわたる新機能について時間を掛けて深く掘り下げてくれました。

「Power Systemsのプロジェクト マネージャーとして実に光栄に思うことの1つは、ロチェスターや世界各地の様々な開発ラボで私たちのチームが開発しているキー イノベーションを取り上げて、新たな形で皆さんに届けることができることです」と、 COMMON がバーチャル イベントとして開催したPOWERUp 2021のオープニング セッションでSibley氏は述べています。

Sibley氏が約35分の講演の大半を費やして語った「キー イノベーション」は、IBMが現在、 エンタープライズクラスE1080マシンに搭載して 出荷している、そして今後9か月以内にはエントリーレベルおよびミッドレンジ マシン全般での提供開始を予定している、Power10プロセッサーでした。

IBMの新たなPowerプロセッサーがすべてそうであるように、Power10は、設計およびエンジニアリングにおける見事な離れ業と言えるでしょう。Sibley氏は、Power10提供以前は、世界トップ パフォーマンスのプラットフォームは、Power9プロセッサーを稼働するプラットフォームだったと指摘します。「そのため、多くの場合、比較する相手は私たち自身でした」と彼は述べます。

もちろん、IBMの競合相手というのは、すべてのエンタープライズレベルのチップおよびプラットフォーム メーカーです。中でも代表的なのは、世界中でトランザクションを処理するのに使用されているチップの大半を今なお供給している Intelです。しかし、その他にも、多くの機械学習トレーニング モデルの中心にあるGPUプロセッサーを開発している Nvidiaや、トランザクショナルおよびアナリティクス ワークロードを稼働するサーバーを構築している HPE、 Dell、および Lenovo のようなOEMは言うまでなく、広がり続けるクラウド データ センターにそうしたワークロードを取り込もうと激しく競い合っているクラウド ハイパースケーラー(AWS、 Microsoft Azure、 Google Cloud)も競合相手に他なりません。

IBM i プラットフォームには、専属性の強い顧客がいます。Sibley氏によれば、顧客数は「数万」ということです。そうした専属性というものには、良い面もあれば悪い面もあります。連携が上手く働いているときは、最大のIBM i 顧客と、顧客ニーズへの対応が早いIBMのトップ デザイナーおよび意思決定者との間に、強力なフィードバック ループが生み出されます(連携が上手く働いていないときの話に関しては、別の機会に譲るとします)。

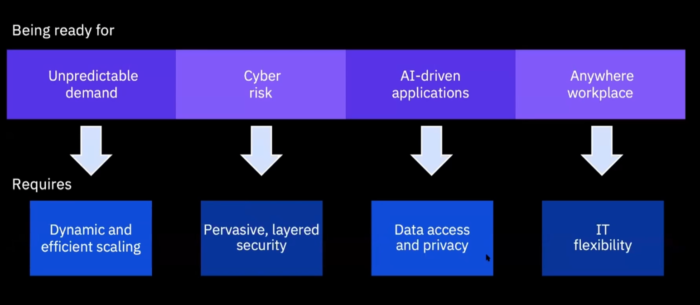

Sibley氏が、Power10の機能について、そしてIBMが取り組んできた他のいくつかの項目について詳しく説明していた際に、ひと際目立ったことの1つは、チップの新たな設計ポイントが、IBMの顧客の懸念の解消にどれほどぴったり合わせられていたかということでした。もちろん、誰もが望むのはより多くのパワーですが、Power10は大量のパワーを提供します(程度の差こそあれ、IBMのプロセッサーのすべての新たな世代がそうであるように)。しかし、Sibley氏のプレゼンテーションから見て取れたのは、AIおよびセキュリティ機能の拡充や改善など、顧客から要望されてきた他のいくつかの機能を提供することに、IBMがどれほど細心の注意を払っていたかということでした。このことは、IBMがクライアントの声に本当に耳を傾けていることの現れと言えます。

一般に、IBM i のショップおよび顧客にとっての 大きな焦点領域 と言えば、セキュリティでした。COVID-19パンデミック以前は、セキュリティは、数年間続けて、1番の必須要件とされていました。次いで、2番目と3番目は、システム レジリエンシー(すなわち、ハイ アベイラビリティ/ディザスター リカバリー)と、アプリケーションのモダナイゼーション、というのが通例だったものです。過去の記事を読み返していただければ、 HelpSystems社、 Precisely社、およびIBM自身による調査でも、このような結果だったことが分かると思います(少なくともIBM i のショップの間では、AIが1番の懸念事項となったことはありません)。

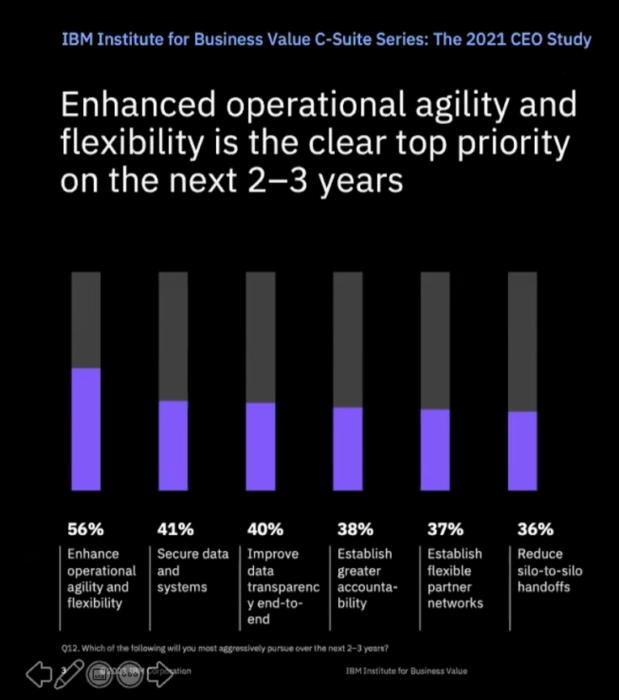

しかし、COVID-19パンデミックの間に、何かが起きたようです。セキュリティ脅威は相変わらずです。実際、ランサムウェア流行が急速に拡大するのを目の当たりにしています。ところが、Sibley氏によれば、セキュリティを抜いて1番の懸念事項となったのは、運用上の柔軟性(operational flexibility)だったということです。

「運用上の柔軟性が重要視されることが、非常に多くなっています」と、先週のPOWERUpの基調講演で彼は述べています。「IBMでは、世界中の何千ものCEOおよびCIOを対象に、ビジネス価値についての調査を実施していますが、今年トップに躍り出たのは、こうした運用上の機敏性および柔軟性(operational agility and flexibility)の領域でした。実際、最優先事項として「柔軟性」を挙げた回答者は、次に多かった「環境のセキュリティ」と比べても、37%も多かったようです。そのため、このプラットフォーム上で、そしてビジネスが行われる場所ややり方において、拡張性(scalability)、柔軟性(flexibility)、および機敏性(agility)を確実に提供し続けたいのは、そのような背景があるわけです。」

IBMは、柔軟性というニーズに対する回答をすでにいくつか用意していました。その点で言うと、最大のオファリングは、おそらくIBM CloudおよびPower Systems Virtual Serverということになるでしょう。顧客は思う存分、IBM i 、AIX、およびLinux環境をスケール アップおよびスケール ダウンすることができるからです。また、Sibley氏は、柔軟性を提供するものとして、 Access Client Solutions(ACS)の新リリース および 新たなIBM i Navigatorインターフェース についても言及しています。しかし、それらはPower10チップに内在するものではなく、それらが提供する新機能は、急増している柔軟性を求める需要に対する直接的な応答だったとは言えません。同様に、Red Hat Ansibleモジュールおよびワークブックも、IBM i 特有のスキルがない場合でも、IBM i 環境の管理に柔軟性をもたらしています。

柔軟性の向上を求める顧客の現在の需要に対して、IBMが現在開発中のPower11チップでどのように応えることになるのか、見る日が来るのが楽しみです。オープン システムの世界では、コンポーザビリティ(Composibility: プラットフォームがワークロードの変化に合わせて実質的に形を変える能力)が大ブームとなっています。おそらく、そのブームはIBM i にもやって来るでしょう(Power10チップの外側のPowerAXONインターコネクトおよびOMIメモリー コンポーネントは、間違いなく、I/Oおよびコンピュート/メモリー アクセラレーションの領域における柔軟性の向上に寄与できるはずです)。

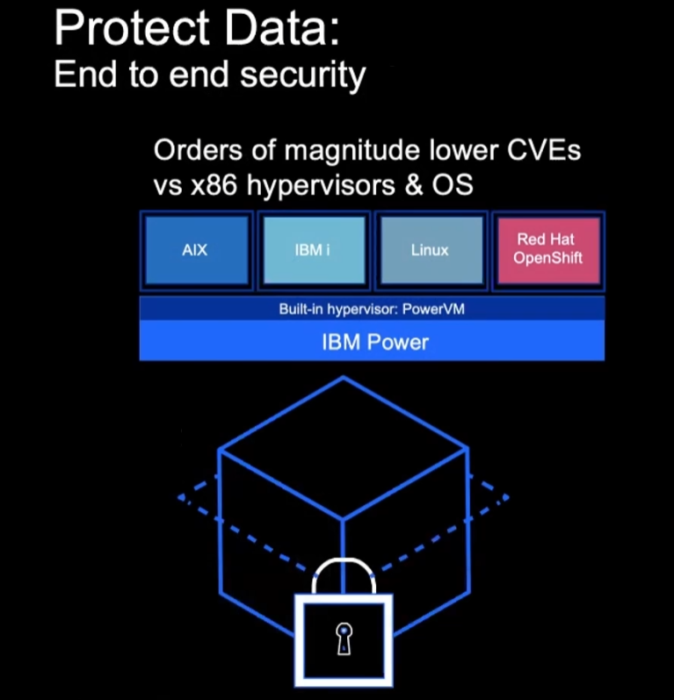

Power10チップの開発時には、IBMはセキュリティの向上を求める顧客の需要に耳を傾けていたことは明らかなようです。COVID-19の影響でセキュリティがトップの座から陥落して、柔軟性が1番の懸念事項になる前の数年間は、セキュリティは、顧客の1番の懸念事項でした(少なくとも1つのIBMの調査によれば)。その意味では、IBMは、顧客にとって切実だった新機能のいくつかを提供したということになるのでしょう。

「Power10で主に焦点が当てられていた領域の1つは、セキュリティの領域でした」とSibley氏は述べています。「事実、まず取り掛かったのは、プラットフォーム全体に最善の保護を確実にするということでした。セキュリティというのは、多くの層に対して保護するものだからです。」

その1つが、Power10チップの、メモリーの内容を暗号化する機能です。これにより、ハッカーがIBM i 、AIX、およびLinux区画にあるデータを読み取ろうとするのを防御することができます。

「そのために、透過的メモリー暗号化と私たちが呼んでいるものを組み込みました」とSibley氏は述べています。「ただそれをオンにすること以外、ワークロードの見地から何か特別なことを行う必要はありません。パフォーマンスへ影響を与えることなく、プラットフォームにおけるすべてのメモリーを暗号化できます。」

また、IBMは、Power10に、移動中のデータの暗号化を提供する4つの新たな暗号化エンジンも追加しています。2018年初めにPowerおよびIntelチップに被害をもたらした SpectreおよびMeltdownの脆弱性 で具現化された、プロセッサーに対するリターン指向プログラミング(ROP: return-oriented programming)攻撃を防御するための措置を講じることができたということになります。また、IBMは、サービス プロセッサーの分離機能を開発し、新たな「トラステッド ブート(trusted boot)」機能を実装したとSibley氏は述べています。

「しかし、これはプラットフォームの保護だけの問題ではありません」と彼は続けます。「統合されたセキュリティへのアプローチ全体の問題なのです」 その流れで、PowerSC製品における、組み込みの多要素認証や、リアルタイム侵入検知についても彼は言及しています。また、Sibley氏は、IBM i 7.3および7.4向けの最新のテクノロジー リフレッシュで提供された、IBM i プラットフォーム全体の現在のセキュリティ状態についてのダッシュボード ビューを提供する新たなIBM i サービスや、ランサムウェアからの保護を提供する、IBM FlashSystemの「セーフガード・コピー(Safeguarded Copy)」機能についても触れています。

「プラットフォームのセキュリティは、このような包括的な視点で捉えるようにすることをお勧めします」と彼は述べます。「私たちは、全体として最もセキュアなプラットフォーム、監視および検知の観点から顧客を支援するツールの提供に尽力しています。」

Power10プロセッサーは、AIの領域でも、大きな賭けに出たようです。AIは、ビジネスをより良く運用させるために設計された、どちらかと言えば攻めの機能です(もっとも、セキュリティ脅威や不正行為と戦うのにも利用できるため、守りの機能の側面もあります)。過去5年間にわたって右肩上がりのNvidia社の株価が目安になるとすれば、AIは増大し続けているワークロードであり、と同時に、これは、IBMがPowerプラットフォームで、もっと多くを勝ち取ろうと狙いを定めている対象でもあります。

Sibley氏によれば、IBM i のショップは、IBM i LPARで巨大なディープ ラーニング モデルをトレーニングしているようには思われませんが、より高度なAI機能の需要は別の形で現れて来ているとのことです。そのために、IBMは、サプライ チェーン プランニングやプライシング分析などのワークロード向けにトランザクショナル データでも、使用できる、Power10の行列計算高速化機能のパフォーマンスを強化していますとSibley氏は述べています。

「私たちは、すべての主要なランタイム ライブラリーを、このプラットフォーム自体で、あるいは、最初はそれらが自然に開発されるLinuxで使用可能にしていますが、その区画自体に取り込むためにIBM i およびAIX内でも作業しており、ランタイムの観点からそれらのライブラリーおよびAIフレームワークをサポートしています」とSibley氏は述べています。「つまり、クラウドまたは別のプラットフォームから、どこででもAIモデルをトレーニングすることができますが、AIの実行、推論機能を、お使いのコア プラットフォーム、コア アプリケーション、およびデータそのものへ取り込むことで、必要とするパフォーマンスが得られるようになるということです。」

Power10チップに組み込みのAIアクセラレーションは、本来とは違う面でも役に立つようです。Sibley氏によれば、それはデータやワークロードを他のプラットフォームへ移行する必要性を減らせるということです。「Power10では、Power10プロセッサー本体に組み込まれているアクセラレーションのおかげで、ワークロードの一部をあるPower Systemから別のPower Systemへオフロードするのではではなく、実際にAIワークロードをより統合されたより少ないシステムで稼働できるようになります」と彼は述べます。

データの移動を最小限にすることで、セキュリティ曝露が減るという副次的なメリットももたらされます。そのことも、このアプローチのもうひとつのメリットに他なりません。