IBM、IBM i 7.5で、デフォルトでのセキュリティを改善

IBM i は、市場でも最もセキュアにすることができるサーバー プラットフォームの1つだとよく言われます。しかし、時間を十分に掛けて適切にセキュリティ構成を行うことができていないせいか、顧客のアプリケーションやデータがリスクに晒されているケースもよく見受けられます。IBMは、IBM i 7.5ではセキュリティに狙いを定め、出荷時点でよりセキュアなシステムの提供を目指しているようです。

IBMは、デフォルト設定の変更から一部のオプションの廃止まで、IBM i をデフォルトでよりセキュアにするためのいくつかの方策を講じています。 IBM でかつてOS/400セキュリティ アーキテクトを務め、DXR Security社の共同創業者でもある、IBM i セキュリティの専門家のCarol Woodbury氏は、先日の COMMON のウェビナーで、Db2 for iデータベース アーキテクトのScott Forstie氏とともに、そうした変更点について解説するプレゼンテーションを行っています。

「これについては、IBMは称賛に値すると思います。IBMはユーザー コミュニティの声に耳を傾けており、そうした声に応えてきたことの現れということです」と、IBM i 7.5および7.4テクノロジー リフレッシュ(TR)6のセキュリティおよびデータベース分野について取り上げたForstie氏とのウェビナーで、Woodbury氏は述べています。「そしてIBMは、私たちの要望にも、業界における現在の脅威にも対応し、プラットフォームをさらにセキュアにすることができるようにし、また実際にセキュアなものにしています。」

まず、IBMは、セキュリティ レベル20へ変更するという選択肢を廃止しています。Woodbury氏によれば、オペレーティング システムを以前のリリースからアップグレードするのみで同じマシンを引き続き使用する場合は、そのままレベル20を使用することもできるということです。しかし、新しいサーバーを新しいオペレーティング システムでセットアップする場合は、レベル30、40、または50となり、セキュリティ レベル20に戻すことはできません。

「セキュリティ レベル10は、私がまだIBMに在職していた頃に廃止されました。ずいぶん昔のことです。今度はレベル20について同じことが起ころうとしているということです」とWoodbury氏は述べます。「レベル20からの移行について検討してみる良い機会だと思います。残念なのは、私の知る範囲でも、システムをレベル20のままにしている組織がいくつかあることです。したがって、このことが、より高いレベル、すなわちレベル40または50へ移行するきっかけになればと思います。」

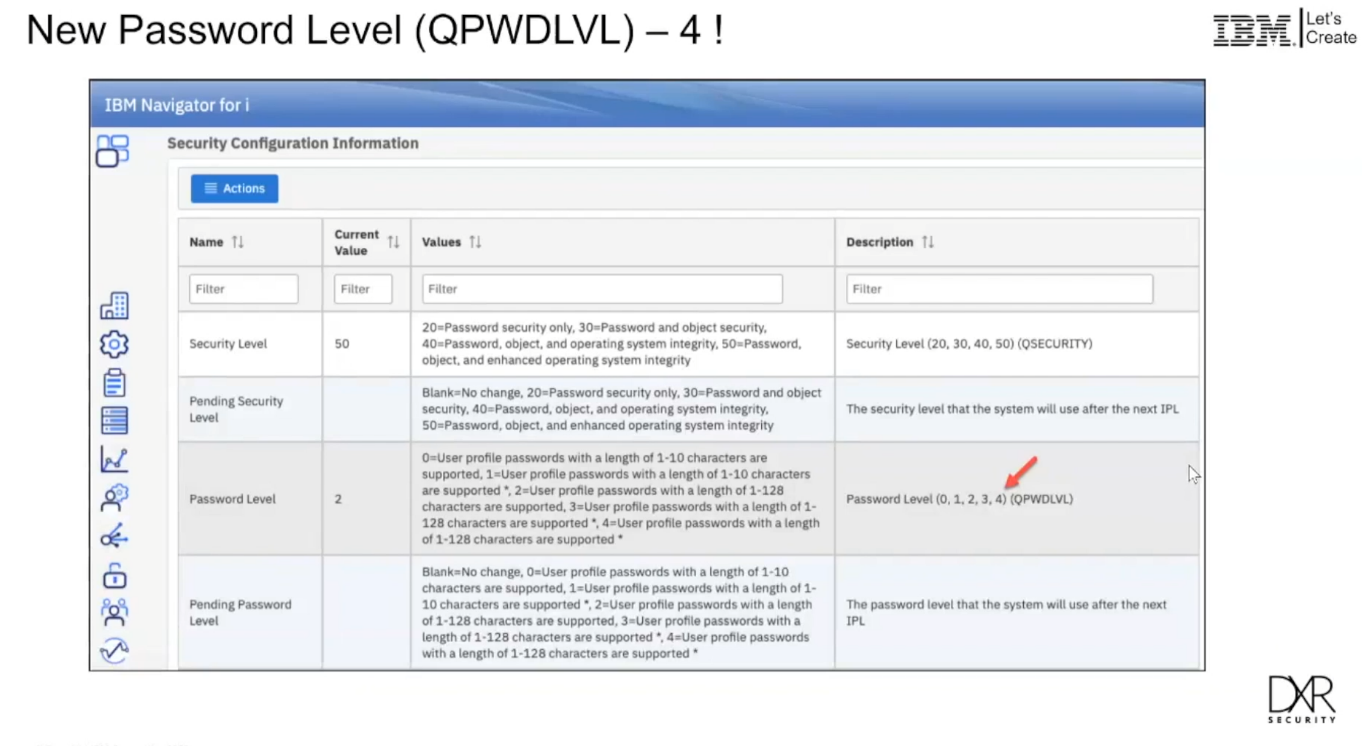

また、IBMは、より強力な暗号化を実現する新たなパスワード レベルも導入しています。パスワード レベル4は、パスワードのハッシュ化を以前に比べてさらにいっそうセキュアにする、512ビット ハッシュ化アルゴリズムを導入します。

Woodbury氏は、パスワードのハッシュ化がIBM i でどのように機能するかについて分かりやすく解説しています。興味深いのは、この暗号化メカニズムが片方向的であることです。つまり、復号化されたパスワードがサーバー上に保存されることはありません。このことが、セキュリティにとって有用なのです。

「私たちのパスワードは、実のところ、IBM i 上に保存されているわけではありません」と彼女は説明します。「パスワードは、実際にはハッシュ化プロセス全体で使用されるキーの一部です。そのため、どこかへのサイン インでプロファイルとパスワードを入力したときは、そうしたアルゴリズムが実行され、暗号化された値が比較されます。パスワードが元のテキストに戻される(復号化される)ことはありません。実際、パスワードは復号化が不可能なアルゴリズムの中にあり、それゆえに片方向的というわけです。」

このような、「パスワードはIBM i 上に保存されない」というルールには、1つ例外がありました。それは、LANMAN接続を介して接続された古いWindowsクライアント(Win 95/98/MeおよびWindows Server 2000)に関するものでした。こうしたケースでは、強度の弱い方式で暗号化されたパスワードが、パスワード レベル0およびレベル2のIBM i (厳密にはAS/400またはiSeriesサーバー)上に保存されていました。これはまったくセキュアではなかったため、Woodbury氏はユーザーにレベル1またはレベル3への移行を勧めていたということです。

IBMはIBM i 7.5で、そうした名残を一掃しました。7.5へアップグレードすると、すべてのパスワード レベルで、そうした強度の弱い方式で暗号化されたパスワードは削除されるため、保存されることもなくなります」と彼女は述べます。「したがって、皆さんが所属している組織でも、そのようなテクノロジー界の長老が稼働していることのないことを切に願います。もし稼働しているとしたら、そうしたパスワードを除去することだけでなく、他にも問題があるからです。」

セキュリティのデフォルト設定に対する最大の改善は、IBM i ではユーザー プロファイル名と同一である、デフォルト パスワードが廃止されたこと、で間違いないでしょう。IBMは、IBM i 7.5で、パスワード パラメーターのデフォルト値を*NONEへ変更したとWoodbury氏は述べています。さらに、デフォルトでパスワード パラメーターが*NONEに設定されていても、管理者は、パスワードの有効期限が満了するように設定することもできます。これは、これまでは行えない設定でした。

「さーて、」と、いくぶん興奮気味にWoodbury氏は述べます。「これも非常に重大な変更です。デフォルト パスワード、すなわちユーザー プロファイル名と同一であるパスワードが設定されたプロファイルの作成を止めない人が多過ぎるのです。そういう意図はない場合もあるでしょうが、そんなことは気にしていられないくらいお忙しいのかもしれません。そのため、これは実に素晴らしい設定変更と言えるのです。」

IBMは、IBM i Navigatorでのセキュリティ属性の表示についてもアップデートを行っています。これにより、管理者はシステムのパスワード処理について把握しやすくなります。Woodbury氏によれば、パスワード レベルおよびQSECURITYレベルの現行値と保留中の値の両方が画面に表示されるものの、変更内容が有効になるのに必要な、IPLが行われたかどうかは表示されないため、紛らわしい場合があるということです。

「システム値の表示を行うだけの場合は、変更が有効になった後の値が表示されます。実際、IPLが行われたかどうかは示されません」と彼女は述べます。「そのため、このビューが素晴らしいのは、現行値と保留中の値が示されるところです。」

IBMは、無効なサインオンの試行に対するシステムの挙動も変更しています。ユーザーIDまたはパスワードのどちらかが正しくないことを示すエラーを表示するのではなく、そのサインオンが無効であることだけを示すようになります。「したがって、ユーザーIDとパスワードのどちらが正しいのかを侵入者に知られてしまうことはなくなります」とWoodbury氏は述べます。

また、IBM i 7.5では、システムによってロックされる前にユーザーに許容されるサインオン試行の失敗回数について、管理者がより詳細に把握できるようになっています。サインオン試行回数のベスト プラクティスは3~5回だとWoodbury氏は述べています。

「このウェビナーをご覧の管理者の皆さんは、ご自身のプロファイルでこの値を25に設定して、プロファイルについて推測する機会を何回も与えてしまうようなことはないと思います」と彼女は述べます。「私なら、管理者としての私のプロファイルをもっと少ない回数に設定します。強い権限を持つプロファイルは、侵入者に追いかけてもらいたくないプロファイルであるからです。ログイン試行の回数を多くし過ぎたことで、侵入者にパスワードを当てられて、システムに侵入されてしまうくらいなら、プロファイルを無効にしておいたほうがましです。」

また、IBMは、システム保守ツール(SST)に新たなセキュリティ オプションも追加しています。これは、ユーザーがパスワードを変更しようとしたときに、顧客の妥当性検査プログラムがきちんとロックされているかどうかにかかわらず、ロックを行うオプションを管理者に提供します。

「このコマンドが導入されたのは、リモートでそうしたシステムを管理したいユーザーが区画をロックするのに役立てるためであり、いくつかの保守ツール属性を変更できるコマンドが必要でした」と彼女は述べています。導入されたのは7.4で、IBMは7.5で「かなりの数の新たな設定値」を追加しているとWoodbury氏は述べています。

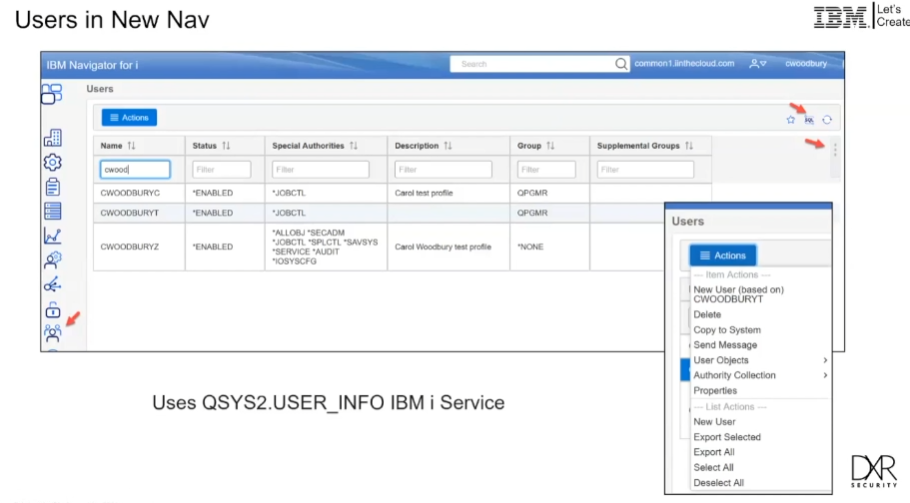

IBM i 7.5では、New Navigatorにも、管理者が管理対象のユーザーのユーザー プロファイルを検査する際に有用な、新たなセキュリティ機能がいくつか追加されています。*ALLを指定してユーザー・プロファイル表示(DSPUSRPRF)コマンドを実行してから特定のユーザーを照会する代わりに、New Navでは、管理者はGUI内ですべてのユーザーを表示し、特定のユーザー プロファイルを右クリックして、そのユーザー プロファイルに対して数多く表示されるアクションの1つを実行することができるとWoodbury氏は述べています。

「こうした操作を行うための、はるかに分かりやすいやり方です」と彼女は述べます。「また、こうした情報を確認するための、はるかに簡単なやり方でもあります。」

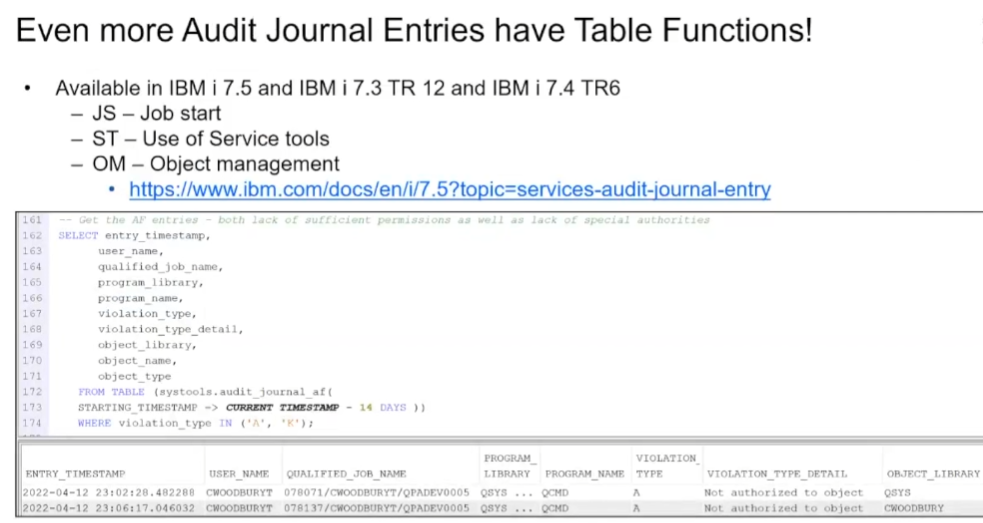

Forstie氏のチームは、以前のTRで新たな監査ジャーナル項目表関数を提供していますが、IBM i 7.5ではさらに多くの表関数を提供しています。これらの表関数は、監査ジャーナルのデータの意味を理解する助けになるとWoodbury氏は述べます。

「監査ジャーナルには非常に多くの情報が含まれていますが、そうした情報が何を表すものなのか、あるいは、さらに残念なことには、どうすればその情報を表示できるのか、本当に理解している人はごく少数です」とWoodbury氏は述べます。「そのため、New Navでこうした情報を分かりやすく表示することで、監査ジャーナルの世界がもっと多くの人に広まれば良いと思います。」

IBMが2つの機能強化を行った結果、ランサムウェアは、マッピングされているドライブへ入り込むのに、これまでより苦労するようになるはずです。その1つは、ネット サーバーへのユーザー アクセスを制限する権限リストの追加であり、これにより、ファイル共用へアクセスできなくなるとWoodbury氏は述べています。

「これは非常に大きなことです」とWoodbury氏は述べます。「私なら、*PUBLIC *EXCLUDEにしてから、権限リストにドライブをマッピングしてもらいたいユーザーを許可するだけです。」

2つ目はより細かな設定であり、読み取り専用アクセスを許可するか、または、ALLOBJ権限がある場合には読み取り/書き込み共用に接続できるようにするかのいずれかによって、管理者が個々のファイル共用を保護できるようにします」とWoodbury氏は述べます。

「そのような共用の書き込みという側面は、システムにより多くのリスクをもたらすものであることは明らかです。許可とはそういうものだからであり、共用されるオブジェクトに対する十分な権限があるとすれば、そのオブジェクトが暗号化されることも許可されてしまうでしょう」と彼女は述べます。「しかし、ここも非常に大きな機能強化です。」

Woodbury氏は、IBM i 7.5でのセキュリティ機能の改善について、プレゼンテーションで非常に幅広く綿密な解説を行ってくれています。この記事で紹介したもの以外にも、Woodbury氏が取り上げた機能強化は、小さなものも含めるとまだまだあります。Woodbury氏とForstie氏によるプレゼンテーション、および他のIBM関係者によるプレゼンテーションは、COMMONのWebサイトの こちらから ご覧になれます。