20周年を迎えたFortra社「State of IBM i Security」レポート

IBMは来月、同社のミッドレンジ プラットフォームの35周年を祝います。IBM i コミュニティにとっては胸が高鳴る瞬間となるのは間違いないでしょう。ところで、皆さんがご存じないかもしれないお祝いがもうひとつあります。先月、Fortra社(旧HelpSystems社)によって刊行された、年次「State of IBM i Security Study」は20周年を迎えました。

2004年、PowerTech社のセキュリティ エキスパートが、顧客の実際のiSeriesおよびAS/400サーバー(まだAS/400もありました)の構成を解析し、その調査結果をレポートにまとめる役目を買って出てました。ご想像いただけるかと思いますが、 初めての「State of iSeries Security」レポートで示されているように、セキュリティの状態は良好ではなかったようです。

たとえば、*ALLOBJ権限を持つユーザーが10人以上いるシステムは、調査したシステムの84%に上っていたということです。また、調査の対象となったユーザーの18%が、デフォルト パスワードを使用していました。それらのシステムの33%が出口点を使用していた(意外に高い数字です)一方で、74%のシステムでは、出口点の監視が行われていませんでした(これはよくないことです)。

セキュリティに関する展望は、おおかた暗いものでした。今は亡きPowerTech社CTOのJohn Earl氏が、今は亡き『 IT Jungle 』編集局長のDan Burgerに述べていたように、調査したシステムのうち、SOX(Sarbanes-Oxley)監査に合格できるシステムは10%に満たないだろう、という状況だったようです。「おそらく10%よりずっと少ないでしょう」とEarl氏は述べています。

PowerTech社は2008年に HelpSystems社に買収 されましたが、年次「State of (システム名) Security」レポートの刊行は続いています。セキュリティの状態が多少改善した年もあれば、後退する年もあったようです。サンプリング調査の性質上(希望すれば誰でも、実動、テスト、または開発システムの調査を受けられる)、対前年比で比較を行なうのは容易ではありませんでしたが、ともかく最善は尽くしました。

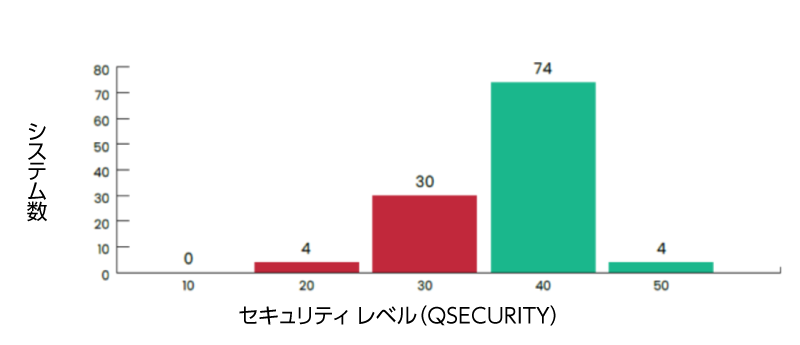

システム セキュリティ レベル

たとえば、調査対象となったシステムの70%は、推奨されているQSECURITYレベル(40または50)に設定されていました。調査対象となった112のシステムのうち、レベル20に設定されていたシステムは4つのみで、残りはレベル30でした。いずれも推奨されるセキュリティ レベルではありませんが、Fortra社のシニア セキュリティ サービス コンサルタントのAmy Williams氏によれば、レベル20での稼働については深刻な懸念があるということです。

「ユーザー プロファイルを作成すると、デフォルトで、*ALLOBJおよび*SAVSYSが付与されます。これはシステムの管理者です」と、調査結果についてのプレゼンテーションを行った先日のFortra社のウェビナーでWilliams氏は述べています。「レベル30では、誰だかよく分からないユーザーが、明示的な許可なしで、他のユーザー プロファイルへ昇格できる機会があります。これがレベル40へ移行すると、大きく制限されます。」

しかし、調査したシステムの30%が、IBM推奨のセキュリティ レベルを満たしていなかったことは「大きな懸念」だと、Fortra社のプリンシパル セキュリティ コンサルタントのSandi Moore氏は述べています。

「これにはゾッとするはずです」と、Williams氏とのウェビナーで彼女は述べています。「未だにレベル20または30というのは大問題です。セキュリティ スキャンを実施して、システムを実際に評価し、これがどのようなことを意味するのか、どのような影響があるのか話をしたいところです。そうすることで、対策を講じてもらえるようになると思います。」

IBM i 環境でのデフォルト パスワード使用のレベルは、相変わらず心配の種であるようです。今年の調査では、デフォルト パスワードを使用しているユーザー プロファイルが30以上あるシステムは、調査したシステムの61%でした。そのようなプロファイルが100以上あるシステムは、30%でした。Fortra社が調査したあるシステムには、デフォルト パスワードを使用しているプロファイルが2,300近くもあり、しかも、そのうち90%近くが使用可能化されていたということです。

「この件には、いつも驚かされます」とWilliams氏は述べています。「IBMは、システムを非常に実用的な状態で出荷しています。しかし、それは、非常に無防備な状態ということでもあります。IBM i 7.4以前の場合、現在のデフォルトでは、ユーザー プロファイルを作成するときは、そうしたデフォルト パスワードを使用して作成されます。この場合、それらのプロファイルをリストアップすれば、そうしたパスワードは非常に簡単に言い当てることができ、システムを乗っ取ることもできるようになってしまいます。」

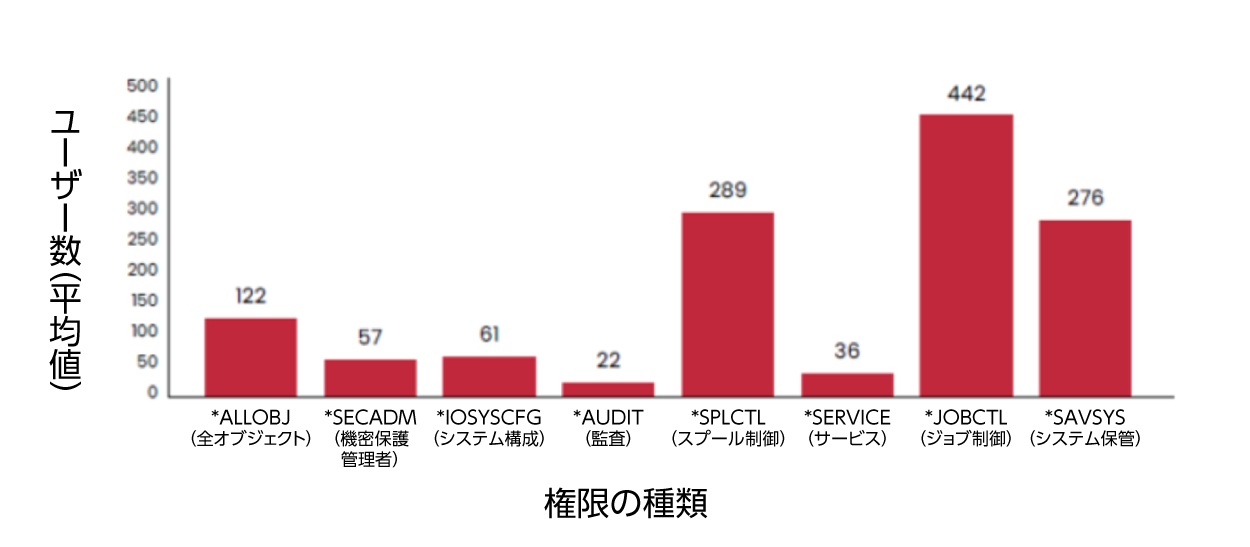

特殊権限を持つユーザー

特殊権限は、IBM i セキュリティにおける、もうひとつの永遠の懸念領域です。特殊権限を持つユーザー プロファイルである必要があるのは、通常は、管理者のみです。システムに変更を行なったり、バッチ ジョブまたは印刷ジョブを強制終了したりするのは管理者だからです。ベスト プラクティスとして推奨されているのは、IBM i における8つの特殊権限のうちの1つ以上を持つユーザーは10人未満にすること、ということですが、その数を超えるのは、毎年のことのようです。

「これを見ると、残念ながら、前年と比べてデータはあまり変わっていないようです」とMoore氏は述べています。「これに関しては、あまり変動は見られないようです。課題がどこにあるのか、どうしてこのような状況なのかはよく分かりませんが、心配の種であることに変わりありません。」

見所があるとすれば、それは、最も強力な特殊権限である *ALLOBJに関してです。ユーザーは、*ALLOBJを利用して自分自身に他の特別な特権を付与することもできるからです。今年は、*ALLOBJを保有するユーザーは11%のみだったようです。その前の2年の平均(30%)からすると「大幅な改善」だとFortra社は述べています。しかし、その他の権限についても、やるべきことはたくさん残っているようです。

出口点および出口プログラムに関しては、年月を重ねても、あまり改善されていないようです。今年の調査では、35%が、出口プログラムを1つ以上配置していると回答しています。逆に言えば、65%は、FTP、ODBC、およびJDBC経由のネットワーク アクセスの出口点が無防備な状態ということになります。調査したシステムのうち、27の出口点すべてが出口プログラムでカバーされているシステムは3%のみだったとFortra社は述べています。

それらの数字からは、出口プログラムを配置している顧客が増えたことが見て取れるものの、出口点が完全にカバーされているシステムが減ったことも見て取れるとMoore氏は述べます。もちろん、Fortra社や他のIBM i セキュリティ ベンダーは出口点監視ソフトウェアを販売していますが、これは、IBM i サーバー向けのネットワーク ファイアウォールと呼ばれることもよくあります。

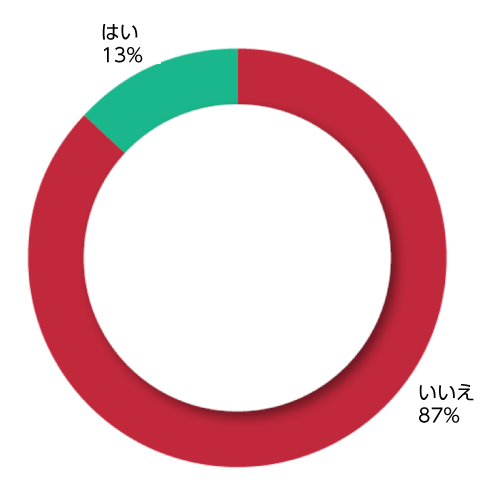

IFSファイル オープン時にスキャンしている

「私たちが本当に確かめたいのは、これらの出口プログラムによって監査およびアクセス制御が提供され、誰がそうした裏口から侵入しているのか、裏口から侵入して何をしているのかを実際に確認できているのかということです」と彼女は述べています。「システムそのものは、そうした情報を提供しません。残念ながら、このテクノロジーはまだ多くは採用されていないようです。それは、システムのセキュリティの改善のために最初に導入されるべきものの1つであるはずです。誰がシステムに接続しているのか、どのように接続しているのかを可視化できるのだからです。」

監査に関するデータは、良い面、悪い面、様々ありました。良い面としては、Fortra社が調査したシステムの81%が、監査ジャーナルを導入していたことです。しかし、QAUDJRNをオンにしているということと、QAUDJRNから得られる恩恵を実際に享受しているということは、別のことだとWilliams氏は述べています。

「QAUDJRNはオンになっているとして、それを確認しているでしょうか」と彼女は述べます。「IBM i に完全に組み込まれている監査ジャーナルから得られる情報は、圧倒的な量です。したがって、何を監査の対象としたらよいか分かっていることと、それをどのように監査して、データをどのように読んだらよいか分かっていること」は、同じことではありません。

残念なことに、調査したシステムのうち、「すぐにそれと分かるツール」をインストールして監査データを解析しているシステムは25%のみでした。一因としては、一般にIBM i サーバーとは別個のものとして導入されているSIEMツールへ、データがオフロードされていることもあるのかもしれません。

今年の調査では、アンチウイルス保護をインストールして、ファイルのオープンをスキャンするように構成してあるIBM i システムは13%のみと、パーセンテージの低下が見られたということです。Moore氏によれば、ランサムウェアの活動が活発化している中での最小限のセキュリティ保護という意味で、まったく信じられない数字だということです。「IFSは、感染被害を呼び込みかねない状態にあることは間違いなく、ランサムウェアによって攻撃されるだけでなく、マルウェアの宿主となってしまうこともあります」と彼女は述べています。

セキュリティのベスト プラクティスとして推奨されるのは、保護層を多重化しておくことです。しかし、複数のセキュリティ侵害が連鎖的に発生した場合、たとえば、*ALLOBJ権限および共有ルート フォルダーを持つユーザーが、Windowsアンチウイルス ソフトウェアの障害に見舞われたりした場合には、まさに大変な事態になり得るのです。

「実際の被害例はたくさんあります」とMooreは述べます。「それは「起こるかどうか」の問題ではありません。読み書き共有がある場合は、「いつ起こるか」の問題です。」

「2023 State of IBM i Security Study」レポートおよびFortra社のプレゼンテーションは、 www.fortra.com/resources/guides/state-ibm-i-security-studyにてご覧になれます。