データ漏洩/侵害の10年:変わらないこともある

悪名高い銀行強盗、ウィリー・サットンは、なぜ銀行を襲ったのでしょうか。TVリポーターの問い掛けに、サットンはこう答えています。「そこにお金があるから」と。時は流れて2023年、データは新たな通貨となっているため、悪党どもが必死になってデータを盗もうとするのも驚くには当たりません。Verizon社の「データ漏洩/侵害調査報告書」によれば、いくつかの手法に変化が見られるものの、データ窃盗に関しては、長年経っても変わっていないことが多いようです。

米国大手電気通信会社のVerizon社が、新たに出現するサイバー脅威を調査するべく、 VTRAC(Verizon Threat Research Advisory Center) を設立したのは2003年のことでした。数年後、VTRACの支援を受けて、初めてとなる「 Verizonデータ漏洩/侵害調査報告書(VDBIR: Verizon Data Breach Investigation Report) 」が発行されました。VDBIRでは、 VERIS(Vocabulary for Event Recording and Incident Sharing: イベント記録とインシデント共有のための言語) と呼ばれる、データ漏洩/侵害について理解を深めるための標準化された方法論が用いられています。

2013年、Verizon社は、47,000件の報告されたセキュリティ インシデントのうち、2,500件のデータ漏洩/侵害を確認しています。2023年には、16,000件のセキュリティ インシデントのうち、確認されたデータ漏洩/侵害は5,200件と、その数は大きく膨れ上がっています。VDBIRは、累計で、950,000件以上のインシデントを追跡し、250,000件以上の漏洩/侵害を確認しています(それらの多くはVTRACの調査員によって調査されたものですが、すべてというわけではありません)。

2013年版VDBIRと2023年版VDBIRを比較してみると、はっきり見て取れることがいくつかあります。まずは、データ窃盗犯の大多数は外部の攻撃者だということです。2013年版レポートでは、92%が外部の攻撃者で、内部関係者は14%のみでした。10年後もあまり大きな変化はなく、データ漏洩/侵害の83%は外部の攻撃者が関与し、内部関係者が占める割合は19%でした。

そのようなデータは、Verizon社がかつて「内部関係者多数説」と呼んだものとは相容れないように思われます。しかし、データは嘘をつきません。2023年版レポートでVerizon社はこう記しています。「外部の攻撃者が漏洩/侵害を引き起こすことが明らかに多いというのは、この調査開始以来、変わることなく一貫してデータで示されていることです。」

IBM i やSystem Zメインフレームなど、あまり認知度が高くないプラットフォームを頼りにしている組織では、内部の人間の方が大きな脅威となることも考えられます。これらのシステムに対するハッキングは、WindowsやLinuxのように、外部のハッカーにとってより馴染み深そうな、より「業界標準」的なサーバーほど直観的には手出しできません。隠ぺいによるセキュリティ(security through obscurity)というのは、当てにすべきものではありませんが、まったく意味がないわけでもありません。しかし、概して言えば、世界全体では、外部からの悪党の数は、ファイアウォールの内側にいる悪党の数の約4倍になるということです。あまり認知度が高くないIBM製の大型コンピューター プラットフォームのセキュリティを担当する場合でも、大事なデータへの外部からのアクセスの取り締まりは最優先事項とするべきです。

外部犯であれ、内部犯であれ、そもそも、なぜデータを盗むのでしょうか。では、この記事の冒頭へ戻ってみましょう。そこにあるのは、混じり気のない純粋な強欲さです。言ってみれば、映画『ウォール街』のゴードン・ゲッコーのようなご立派な強欲さではなく、ウィリー・サットンのような拙劣な強欲さです。

「このレポートの長年の読者は、金銭目的の動機が今もなお大多数の漏洩/侵害の要因となっていることを知って同じくショックを受けるでしょう」と、2023年版VDBIRは述べており、漏洩/侵害の94.6%で「金銭目的」が動機として挙げられています。その他の動機としては、スパイ活動、イデオロギー、および怨恨が挙げられています。2013年には、データ漏洩/侵害の75%で、金銭目的が動機として挙げられていました。変わらないこともあるのです。

しかし、変わっていることもあります。たとえば、2013年には、データ漏洩/侵害の19%は、国家に支援された攻撃実行者による犯行の可能性がうかがわれるものでした。中国が知的財産を狙っていたことが大きな要因であり、その年の漏洩/侵害全体の1/5を占めていたことになります。しかし、2023年版レポートでは、国家の関与がうかがわれるデータ漏洩/侵害は10%に満たないようであり、中国や、中国が知的財産を狙っていたことについては一言も言及がありません(すでに必要なものはすべて手に入れたのかもしれません)。代わりに、組織犯罪が優勢となり、データ漏洩/侵害の約75%を占めています。

2013年には、サーバーの侵害は漏洩/侵害の約半数(54%)を占めていました。一方、ユーザー デバイスが標的とされたものは漏洩/侵害の71%でした。2023年には、漏洩/侵害の約80%は、サーバー(Webアプリケーションおよびメールが、最も多く侵害されたアプリケーションでした)に関連するものであり、その一方で、個人ユーザー デバイスに関連するものは20%未満でした。このことは、ノートPCやスマートフォンのような個人ユーザー デバイスのセキュリティが向上しているのに対して、サーバーのセキュリティが低下しているのか、あるいは、少なくとも、ハッカーの注目がより多く集まるようになっていることを表しているように思われます(結局のところ、そこにほとんどのデータがあるから、ということです)。

Verizon社は、VERISの「4つのA」を一貫して使用してきました。これは、誰が関与したのか(Actor)、どのような攻撃(Action)が行われたのか、どの資産(Asset)が影響を受けたのか、どのような属性(Attribute)がその被害と関連があるのかを特定するためのものです。しかし、Verizon社は長年の間に、たとえば、情報セキュリティのCIAトライアド(データの機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)に対する影響を基準にして漏洩/侵害を評価する)を採用するなど、その方法論に微調整を加えてきました。さらに2023年には、Verizon社は、 MITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge) や CIS(Center for Internet Security: 米国インターネット セキュリティ センター)など、攻撃リポジトリで使用されている一部の用語も採用し始めています。

ランサムウェアについては、2013年には一言も言及がありませんでしたが、その後、増加し続け、2023年には漏洩/侵害の1/4でランサムウェアが使用されています。ランサムウェアの躍進はVerizon社にとっては驚きだったようです。ランサムウェアは理論的なピークに達したと考えられていたからです。しかし、そうではありませんでした。「今日、ランサムウェアは、組織犯罪の攻撃者が関わったすべてのインシデントの62%以上で使用されており、金銭目的の動機によるすべてのインシデントの59%で使用されているため、残念ながら、増加の余地はまだあるようです」とVerizon社は2023年版VDBIRで記しています。

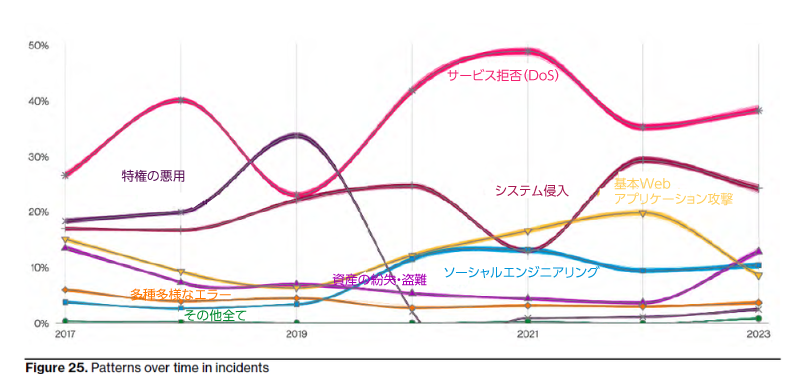

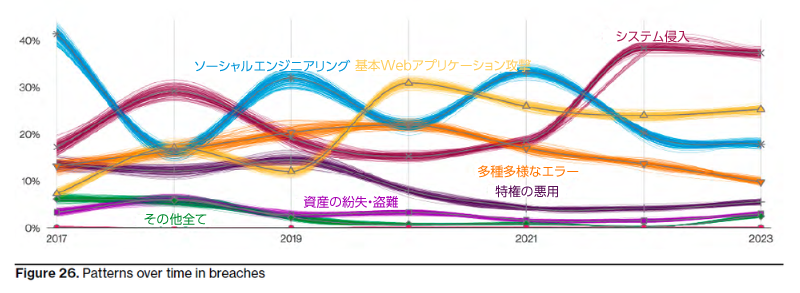

DoS(Denial of service: サービス妨害)攻撃は、何十年も前からあるものですが、残念ながら、1番のインシデント パターンであり続けています(2023年版VDBIR)。ソーシャル メディアは、2013年にはすでに流行していました(映画『ソーシャル・ネットワーク』の公開は2010年です)。しかし、ハッカー スキルとしてのソーシャル エンジニアリングは、インシデントという意味では、著しく増加しています。

単なるセキュリティ インシデントではなく、実際のデータ漏洩/侵害という観点から見れば、システム侵入がトップとなっているようです。こうしたシステム侵入インシデントでは、サーバーにアクセスする手段として、ある種のマルウェアまたはランサムウェアが使用されることがよくあります。

まったく変わらないこと(データ漏洩/侵害インシデントを後押しする1番の動機が強欲さであること)もあれば、変わって行くこともあります。結局のところ、テクノロジーがその歩みを止めることはありません。悪党どもも同じです。