セキュリティ脅威は移り変わるものである

天気に関する諺に、「3月はライオンのように訪れ、子羊のように去って行く」というものがあります。2021年、ランサムウェアはライオンのように荒々しくやってきては、子羊のように穏やかに去って行くどころか、より大規模に、より悪質になったように思われます。より大きなセキュリティの嵐から守られることも多いIBM i のショップでさえも、身代金目当てにそれまでのデータを人質に取られて、パニックに陥り、いたたまれなさを感じることとなりました。しかし、すでに現れ始めている徴候からすると、来年の今頃に話題になっているセキュリティ脅威というのは、今とはまったく異なるものかもしれません。

この1年を通じてランサムウェアが米国の企業やその他の機関にもたらした被害は、いくら多めに見積もろうとしても、し過ぎることはないくらいです。1年前、セキュリティ リサーチャーが、検知したサイバー犯罪の波の到来に注意するよう呼び掛け始めた頃には、 何か大きなことが展開している徴候がありました(彼らはこれを「Christmas for ransomware(ランサムウェアのクリスマス)」と名付けています)。2020年のランサムウェア感染のペースが、2021年には実質的に2倍になっているだろうとは、まったく思いも寄りませんでした。

今年の3月までには、ランサムウェアの流行は 大規模なレベルにまで達していました。近頃はガソリン価格の高騰がニュースを賑わしているようですが、8か月前、ランサムウェア攻撃によって、米国東海岸のガソリンの約半分を供給しているColonial Pipeline社のネットワークがダウンさせられた後には、東海岸では、ガソリンを購入することすらできなくなっていました。また、食肉加工工場、病院ネットワーク、学校も、ランサムウェア攻撃の被害を受けています。その多くは、REvilなど、ロシアを拠点とするRaaS(サービスとしてのランサムウェア)の活動によるものでした。

今年の独立記念日は週末に当たり、米国人にとっては、家族や友人たちとくつろぐための楽しい長めの祝日の週末となりました。しかし、ロシアのサイバー犯罪ギャングたちは、どうやら休日返上で仕事をしていたようです。REvilアフィリエイトが、 Kaseya Virtual System Administrator(VSA)ソフトウェアに5年間存在していた脆弱性を悪用した 大規模なランサムウェア攻撃を仕掛け 、世界各地の1,500の組織が被害を受けました。この一件は、2020年に明るみに出た 大規模なSolarWindsサプライ チェーン侵害 の痛烈な記憶を呼び覚ますものでした。

ランサムウェアは、他のマルウェアと同様、LinuxやWindowsのような、より広く用いられているオペレーティング システムを悪用するように意図されています。そのことは、WindowsおよびLinuxウイルスに感染しづらい、オブジェクト指向のIBM i オペレーティング システムを稼働しているプロプライエタリなIBM i サーバー上でビジネス ソフトウェアを稼働している組織に、通常はわずかながらセキュリティ上のメリットをもたらしています(IBMの公式のスタンスとしては「ウイルスに耐性がある(virus-resistant)」です)。

しかし、以前の世代のマルウェアで経験したのと同様に、IBM i サーバーには、ランサムウェアに関して、1つの顕著な脆弱性があることが知られています。すなわち、IFS(統合ファイル システム)です。IFSは、あらゆる種類のストリーム ファイルおよび非構造化データ(PDFなど)を保管するために、ますます広く使用されるようになっている、Windowsライクなファイル システムです。1台以上のWindows PCに、IFSにマッピングされているドライブがある場合、ランサムウェア攻撃が発生すると、そのIFS上にあるすべてのデータは失われる危険性があります。

サイバー犯罪者は、ランサムウェア攻撃を拡大して行くうちに、すぐにIBM i のショップをターゲットにし始めました。7月下旬の記事では、あるIBM i のショップの ランサムウェアとの格闘の悲壮な体験記を紹介しています。この攻撃が発生したのは今年5月のことであり、IBM i サーバーと、ファンの不具合のためにオフラインだったAS2サーバーの2台を除いた、その会社のすべてのサーバーおよびPCが使用不能にされてしまいました。

フォレンジクス調査によって断定されたところによると、攻撃者およびマルウェアを招き入れた脆弱性は、犯罪者が正規のアカウントから悪意のあるメール添付ファイルを送信することを可能にしたExchange Serverの脆弱性であったということです。内部ネットワークにサイバー犯罪者がうようよしていたところで、完全にアクセスできていたとしても、新品のPower9サーバーが無傷だったことは、同社にとって幸いでした。おそらく、詐欺師たちはそれが何者なのか分からなかったのだろうと、話を聞いた同社の担当者は述べています。

ランサムウェアの流行に明るい面が1つあるとしたら、それは、一部のIBM i のショップに、セキュリティ構成の見直しを促したということでしょう。上述のIBM i のショップは、Windowsセキュリティに関しては、比較的きちんと管理できていると考えていたところで、対価を支払うこととなりました。現在、同ショップでは、パスワード標準の改善、ACSおよびRDiセッションでのTLS暗号化の採用、そして出口点ソフトウェアによる、SQLやODBC、そして悪党どもを招き入れかねないネットワーク内のその他のセキュリティ ホールの監視など、IBM i 側のセキュリティ強化にも取り組んでいるそうです。

こうしたセキュリティ改善は、PowerTech社が長年指摘してきたこと、すなわち、IBM i のセキュリティの脆弱な様は、カチカチ音が鳴っている時限爆弾だということを反映するものです。今年2月の HelpSystems 社の「2021 IBM i Marketplace Survey」のプレゼンテーションで、Power Systemsビジネス ユニット エグゼクティブのIan Jarman氏は 次のように述べています。「出口点セキュリティの構築や特権ユーザー管理を行っているユーザーが非常に少ないことに、率直に言って非常に不安を憶えています。」

セキュリティの状態を改善する責任はビジネス リーダーにあるとJarman氏は述べます。「全体的に考えるとすれば、コミュニティとしては、今あるセキュリティ機能をもっと活用する必要もありますが、セキュリティというのは一緒になって取り組む必要がある課題だということを企業のエグゼクティブに納得してもらうことも重要だと思います」と彼は付け加えます。

ランサムウェア流行の結果として、テープ ドライブなど、より安全なストレージ デバイスの需要が急増しています。テープ ドライブでは、自然にエア ギャップされていて、ITショップを完全に支配されても、サイバー犯罪者が改ざんまたは削除できないメディアにバックアップを保管します。 UCG Technologies 社がパートナーのKnowBe4社を通じて提供しているように、悪意あるリンクをクリックしないようユーザーをトレーニングすることは、確かに、防御の第一線であるに違いありません。しかし、改ざん防止対応の(あるいは少なくとも「改ざん抵抗性のある」)方法でデータを保管することも、人気を集めるようになっています。

7月、IBMは、同社のFlashSystemアレイの 新たなデータ保護メカニズム をリリースすることによって、ランサムウェア ソリューションに対する急増する需要に応えました。「セーフガード・コピー(Safeguarded Copy)」と呼ばれる新機能は、DS8000アレイから取り入れたFlashCopyメカニズムを利用して本番データのコピーを作成します。ランサムウェア攻撃が発生した場合でも、顧客が復元可能な、攻撃者から保護されているコピーがあるということになります。この機能はDS8000アレイでも利用可能です。

しかし、おそらく、ランサムウェア攻撃を阻止する最善の方法は、IBM i システムを適正に構成しておくことです。このトピックに関しては、IBM Lab ServicesのIBM i セキュリティ エキスパート、Robert Andrews氏が記した「 Ransomware and IBM i (ランサムウェアとIBM i )」と題する素晴らしいドキュメントがあります(これは必読です)。

ランサムウェアの脅威は食い止められないかもしれませんが、現時点では、少なくとも、以前より理解は深まっています。平均的なランサムウェア攻撃への対応コストが約76万ドルから185万ドルへと倍増していることもあり( Security Intelligence社のレポートによる)、ランサムウェアが企業に突き付ける脅威に気付いていないと言い張ることができるCIOやCTOは、ほとんどいなくなっています。

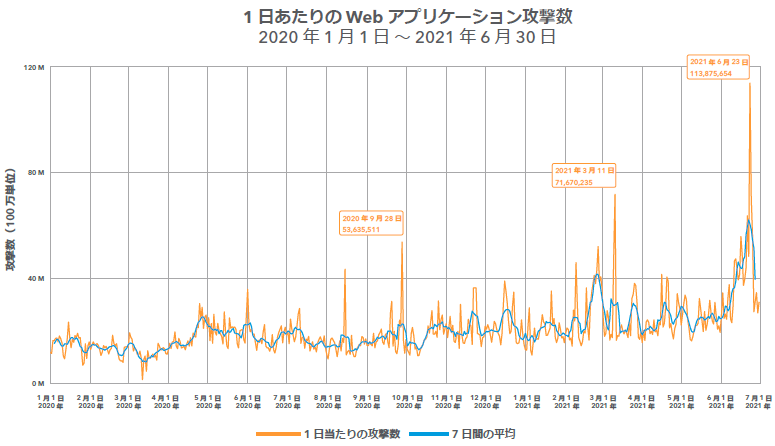

では、今のところ、私たちがまだ気付いていない脅威にはどのようなものがあるでしょうか。 Akamai社の最新の「State of the Internet(インターネットの現状)」レポートによると、潜んでいる次の脅威はAPIであるかもしれないということです。

「API攻撃は検知される機会が少なく、検知されても報告されないことが多々あるため、組織が直面する最大規模の脅威にまで発展したと考えられます」と、同レポートの序文でAkamai社のEditorial Director、Marin McKeay氏は記しています。「DDoS攻撃やランサムウェアは、いずれも重要な問題とみなされています。その影響はすぐに明らかになるため、日々のニュースでも報じられています。APIに対する攻撃は軽視される傾向があります。その大きな理由として、犯罪者は効果的なランサムウェア攻撃ほどは目立たない方法でAPIを使用するからです。」

たしかに、APIはニュースでも報じられています。APIは最新のデータ スタックのコア コンポーネントであり、独特なマイクロサービスとして実行されているビジネス プロセスを、REST APIを介してアクセスできるようにしています。RPG、COBOL、さらにはJavaで書かれた巨大なモノリシック アプリケーションを持つIBM i のショップなど、レガシー アプリケーションを持つ企業は、モダナイゼーション プランの中核となる要素としてAPIに注目しています。

残念ながら、「セキュリティ」と「API」という言葉が両立することはめったにありません。「APIに少しでも注目したことがあるなら、セキュリティは後回しにされがちだということはよくご存じでしょう」と、Akamai社のレポートで、 Veracode 社CRO(Chief Research Officer)のChris Eng氏は記しています。「私たちは今、20年前にWebセキュリティに関して犯した同じミスを、APIでも繰り返そうとしています。」

また、同レポートには、次のような不穏な予測も示されています。Gartner社は、「2022年までに、APIを悪用した攻撃は、頻度の低い攻撃ベクトルから最も頻度の高い攻撃ベクトルへと移行し、エンタープライズWebアプリケーションのデータ侵害に発展する」と述べています。

APIによって、企業が外部と対話するのに利用できるチャンネルの数が広げられるのと同様に、犯罪者が企業に被害を与えることができる方法が、より多く提供されることにもなります。「APIは、組織が対処すべきアタックサーフェスを大幅に拡大します」と、Akamai社は同社のレポートで記しています( こちらでご覧になれます)。「つまり、防御部門や開発部門は、こうした問題の対処に忙殺されることになります。」

企業はすでにAPIを取り巻く環境の強化に取り組んでいますが、そうした取り組みをさらに拡大する余地は十分にあるとAkamai社は記しています。サイトでAPIが使用されるIBM i のショップの場合は、最初からセキュリティ対策を組み込んでおくのが、良案なのかもしれません。