2022年版「State of IBM i Security」で示された5つの問題領域

先週、HelpSystems社は、毎年恒例の「 State of IBM i Security 」レポートを正式に発表しました。今年で連続18年目です。これまでのレポートと同様、2022年版でも、IBM i の顧客がシステムのセキュリティを構築しようとする際に直面する、いくつかの継続的な課題が大きく取り上げられています。他より大きく目立っている主要分野もいくつかあるようです。

IBM i サーバーは、セキュリティに関して、いくぶん謎めいたところがあります。IBM i は、地球上で最もセキュアなコンピューティング プラットフォームの1つである(「ウイルスを寄せ付けない(virus-proof)」で起動)と広く認識されていますが、実情は、現在稼働されているかなりの数のIBM i システムが、実にセキュアでないやり方で構成されているようです。こうした認識と実情とのズレは、サイバー犯罪者や、不満を抱いている内部関係者が実害をもたらす温床となります。

HelpSystems 社による毎年の「State of IBM i Security 」レポートは、その前年にHelpSystems社が現実世界のIBM i マシンに対して実施した、何百件もの無償セキュリティ監査の結果を積み重ねたデータを基にしています。今年のレポートも、これまでと同様に、最も多く見られるセキュリティ上の弱点のいくつかをIBM i コミュニティが確認する際の指針となるはずです。さらには、そうした弱点を修正するための第一歩にすることもできます。

目指すべきは、最初から問題を1つ1つ修正して行くことではなく、まずは1番大きな問題に取り組むことだと、HelpSystems社のセキュリティ技術担当ディレクターで、レポートの共著者の1人であるRobin Tatam氏は述べています。

「リスク軽減に向けて対策の実施が必要な領域には様々なものがあるため、おそらく、それぞれの優先順位を検討する必要がありそうです」と、先週、行われたこのレポートのプレゼンテーションの中でTatam氏は述べています。「私たちのほとんどは、際限のない量の資金と、際限のない量のリソースがあって、のんびり構えて事に当たれるというわけではありません。それぞれの優先順位について判断する必要があるため、リスクが低い項目とリスクが高い項目を見分ける際には、この調査は大いに参考になるはずです。」

以下では、今年のレポートによって示された、セキュリティ上の問題のトップ5について見て行くこととします。

1.出口点

IBM i サーバーにおける最大のセキュリティ上の問題の1つは、TCP/IPを介した攻撃に対する脆弱性です。ミッドレンジ サーバーのアーキテクチャーはインターネット時代を迎える前に開発されていたことから、 IBM は、各種のインターネット プロトコルを介した通信を促進するために出口点を作成しました。不測の事態が起きないように、これらの出口点および出口プログラムの監視を行うことは極めて重要です。しかし、Tatam氏にとっては悔しい限りでしょうが、実施されていないケースがほとんどのようです。

「これまでに私の話を聞いたことがある方は、画面に表示された「出口プログラム」という文字を見ると、うんざりするかもしれません。ご承知の通り、これが私の持論なのです」とTatam氏は述べます。「この話題になると熱くなってしまいます。なぜなら、私が思うに、これこそがシステムをセキュアにするために行える1番簡単なことだからです。にもかかわらず、ご覧のように、90%がこの対策を講じていないのです。」

「 State of Security 」レポートによれば、HelpSystems社が監査したIBM i 論理区画のうち、出口プログラムを設置して、27の出口点を通じて出入りするデータが監視されていたのは1割のみでした。もっとも、LPARの73%には、少なくとも1つの出口点がありましたが、それでは、Tatam氏にとっては気休めにもならなさそうです。しかし、FTP、ODBC、およびTelnetアクティビティを確認できないことは、管理者にとって、危険を知らせる大きな赤旗が振られていることであるはずです。

「TCP/IPで稼働するこれらのPCツールは、攻撃されるのを最も目にするインターフェースです。にもかかわらず、これらの保護対策は1番手薄になっており、それだからこそ、リスク軽減のための重要な一歩となるのです」とTatam氏は述べます。「では、リソースや資金が限られていて、1つだけ行うとしたら、その1つとは何でしょうか。私なら、断然、これです。これが私のお勧めです。」

2.セキュリティ レベル

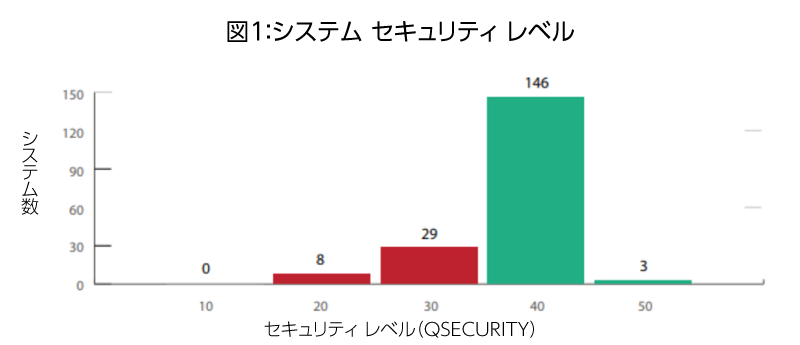

「 State of Security 」レポートによると、IBM i 環境の80%は、QSECURITYレベル40または50で稼働しているということで、「これは実に素晴らしい」とTatam氏は述べています。しかし、裏を返せば、20%のショップは、最適とは言い難いセキュリティ レベルで稼働しているということでもあり、これは注意すべきことと言えます。

しかし、セキュリティ レベル40に設定されているからと言って、システムが完全に保護されているわけではないとTatam氏は述べています(IBMによるデフォルト設定は25年以上にわたってレベル40でした)。その一方で、より低いセキュリティ レベルで稼働している場合でも、リスクを軽減するために行えることがあるとも彼は述べます。

「たとえば、レベル40のシステムで稼働していても、全ユーザーにALLOBJ特殊権限を付与している場合は、実質的に、そのシステムはレベル20で稼働しているのと同じです」とTatam氏は述べています。「レベル20のシステムでユーザーからALLOBJを除去した場合は、実質的に、レベル30のマシンに近くなります。」

セキュリティ レベル10でシステムを稼働している方はいらっしゃるでしょうか。「もしいらっしゃれば、ご連絡ください」とTatam氏は述べます。「そのレベルで稼働しているシステムは私も見たことがないので、申し訳なく思いながらも、ぜひとも見てみたいものです。これは、IBMによってサポートされていません。」

3.強い権限が付与されたユーザー プロファイル

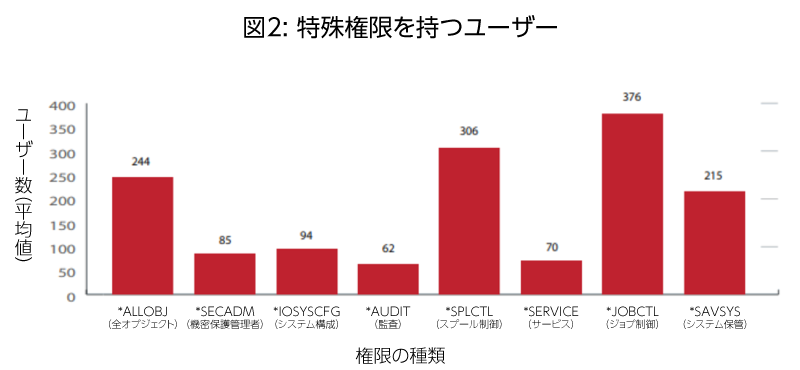

ALLOBJ、SECADM、およびJOBCTLなどの特殊権限が付与されたユーザー プロファイルをいくつか持つことは、極めて大事なことです。これらの権限は、オペレーティング システムまたはアプリケーションに対して重要な構成変更を行うのに必要だからです。しかし、それらは悪用されることもあるため、IBM i のショップでは、そうしたプロファイルは必要最小限に留め、入念にそれらの使用状況を記録するようにする必要があります。

HelpSystems社によれば、特殊権限を持つユーザー プロファイルに関する大まかな目安としては、1つのIBM i のショップで10以下、またはユーザー コミュニティの3%未満とするべきだということです。「State of the Security」レポートによると、IBM i のショップはそうした目安を大幅に上回っているようです。レポートで明らかになったところでは、平均的なショップには、ALLOBJを持つユーザー プロファイルが244以上あり、また、平均的なショップでは、30%以上のユーザー プロファイルにALLOBJが付与されているということでした。

ALLOBJを持つユーザー プロファイルの数が異常に多かったのは2年続けてだとTatam氏は指摘します(昨年は300以上でした)。どうしてそうなったのか、Tatam氏は原因を思い付かないようです。

「じっくりデータに目を通してみましたが、パターンは読み取れませんでした」と彼は述べています。「実際、前年にレビューしたシステムに、どうしてそれほど多くのALLOBJがあったのか納得できる説明は見出せていません。そして、今年は減少です。もっとも、大幅に減ったわけではありません。244というのは、それ以前のほとんどの年と比べると、やはり著しく多い数です。通常は、100か、150あたりだからです。」

ALLOBJは「神の王国の鍵」であるとTatam氏は述べます。「ありとあらゆるファイル、あらゆるプログラム、さらにはオペレーティング システム全体にアクセスできるからです。」

4.QAUDJRN

システム アクティビティ、個々のユーザー イベント、および機密オブジェクトへのアクセス試行を記録するのに使用されるものも含めて、すべてのジャーナル レシーバーは、IBM i ではデフォルトでオフになっています。つまり、こうしたデータの収集を開始できるようにするには、ユーザーは、事前にオンにする必要があります。

「 State of Security 」レポートによれば、IBM i ジャーナリング機能をオンにしていたシステムは78%でした。IBM i セキュリティ ジャーナル(QAUDJRN)に関しては、一見すると、良い数値が示されたように思えるかもしれません。しかし、セキュリティ データを意識的に収集および保管しているIBM i のショップのパーセンテージは、おそらくもっと少ないだろうとTatam氏は述べます。これは、IBM i ハイ アベイラビリティー製品を使用した場合も、ジャーナル レシーバーがアクティブになるからです。

「HAがこの傾向を助長しているのです。つまり、HAはデータフローを保存するためにチェック マークが付くことから、レポートでは良く見えるようになるのです」と彼は述べます。「しかし、実際は、何の役にも立たないため、それが問題です。」

セキュリティ意識が高い管理者なら、QAUDJRNがQSYSでデータを収集しているかどうかを確認するために少し調べてみる必要があるでしょう。QUADJRNが存在しているのは、過去のいずれかの時点でアクティベートされていたからであるかもしれませんが、それ以上データを収集しません。管理者は、セキュリティ イベントを収集するようにシステムが適切に設定されているかどうかの確認のために、いくつかのシステム値を探し回る必要があるかもしれませんが、そうするだけの意味はあるとTatam氏は述べます。

「この点を詳しく取り上げるのは、監査がアクティブでなければ、セキュリティ侵害を検知できないからです」と彼は述べています。「誰かがユーザー プロファイルに対してブルート フォース攻撃(総当り攻撃)のようなものを仕掛けようとしているのかどうか分からないでしょうし、誰かが給与管理アプリケーションの外部から従業員名簿ファイルにアクセスしようとしているのかどうか分からないでしょう。」

5.デフォルト パスワード

パスワードというのは、極めて重大であるにもかかわらず、見落とされがちなセキュリティ対策です。適切に管理すれば、IBM i サーバーの保護に役立てることができます。適切でなければ、それ自体がセキュリティ上の障害となることもあります。

「パスワードは、確実にユーザー アクセスを管理するためには極めて重要なものです」とTatam氏は述べています。「パスワードは、ユーザー アカウントにアクセスするのに常に必要であり、そのユーザー アカウントの中では、ユーザーが何を行えるか、何を表示できるか、どこへアクセスできるかが定義されています。そのため、ユーザーがサイン オンしたら、ゲームは始まってしまうのです。」

最大の問題点の1つはデフォルト パスワードです。IBM i では、パスワードは、デフォルトではユーザー プロファイル名と同じだからです。このオペレーティング システムには、管理者がユーザー プロファイルの管理を適切に実施するのを支援するツールがあります。残念ながら、それらを活用していない管理者が多過ぎるようです。

「State of Security」レポートによれば、平均的なIBM i 環境では、デフォルト パスワードを使用しているユーザー プロファイルは146もあるようです。使用されていないユーザー プロファイル(それ自体、セキュリティ上、特有のリスクがあります)を除外すると、デフォルト パスワード使用のユーザー プロファイルの数は79に減ります。それでもまだ多いとTatam氏は述べます。

「昨日、調査に当たった顧客では、デフォルト パスワードを使用しているプロファイルが1,000以上ありました」とTatam氏は述べています。「したがって、IBM i のショップで、デフォルト パスワード使用のプロファイルがあるかどうか確認したことがない場合は、すぐに行うべきです。容易に解決できる問題であることは確かです。容易に修正できますが、見つかったら、極めて有害です。」

HelpSystems社のレポートによれば、これらの5つの項目(出口点、セキュリティ レベル、特殊権限、セキュリティ ジャーナル、パスワード)には、セキュリティに関する、1番よく目立つ問題がいくつか含まれています。これらの問題が「State of Security」レポートで大きく取り上げられたのは、今年が初めてではありません。そして、おそらくは、今年が最後となることもないでしょう。

しかし、IBM i のセキュリティに関する1番の問題は、これらの問題ではないとTatam氏は述べます。

「IBM i のセキュリティの向上を妨げている主な要因は何でしょうか」という問いに対してTatam氏はこう答えています。「ひと言で答えるとすれば、「inaction(不作為、動こうとしないこと)」ということになるでしょうか。ある辞書では「期待される行動または適切と思われる行動を行わないこと」と定義されています。これは、IBM i コミュニティはあまり進取的とは言えないところがあるからです。」

その一方で、何らかの変化(動き、前へ進もうとする機運)があれば、大いに尊重される環境でもあるのです。

2022年版「State of Security」レポートおよびウェビナーは、 www.helpsystems.com/resources/guides/state-ibm-i-security-studyからご覧になれます。